|

Software para controlar

a los usuarios y evitar sus errores Software para controlar

a los usuarios y evitar sus errores

Algunos programas shareware y freeware

que pueden ser útiles son Boss Everyware (http://www.bosseveryware.com),

Deskman, Guardian...

Se trata de programas que:

- Impiden el acceso a información confidencial

- Restringen el el acceso a

Windows a determinados usuarios (permanentes o temporales),

controlando opcionalmente los días de la semana y los

horarios, a los cuales el usuario puede iniciar una sesión

y hacer uso del sistema

- Mantienen un registro o

seguimiento de los usuarios que hacen uso del sistema, la

duración de las sesiones de trabajo e incluso de los intentos

fallidos de entrada al sistema

- Seleccionar los archivos (bases

de datos, documentos, aplicaciones, imágenes, etc.) a

los cuales cada usuario tendrá limitado o ningún

acceso

- Evitan que alguien borre

o desconfigure una impresora, que se acceda al peligroso panel

de control, que se acceda a zonas del sistema conflictivas, que

se puedan desinstalar programas o dispositivos, acceder a zonas

determinadas del sistema

- Informan de las acciones de

los usuarios hacia un archivo de texto o archivo encriptado.

- Protegen el arranque de

su equipo.

Y pueden ser utilizados por:

- Control de gestión

o auditoría interna: para observar y registrar cómo

sus empleados realmente usan las computadoras personales de la

compañía

- Los administradores informáticos:

para trazar acciones de usuarios que pueden conducir a fallos

de su sistema

- Cualquiera: que quiera controlar

si hay alguien que accede a su ordenador

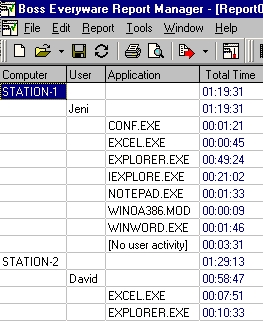

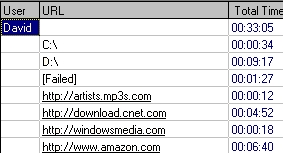

Ejemplo de uso de Bosseveryware (http://www.bosseveryware.com/help/html/be30002.html).

|

1) Qúe hacen los usuarios...

|

2) Qúe páginas web visitan...

|

|

Ficheros .log