¿Cómo

detectar las vulnerabilidades en una red de ordenadores?

¿Cómo

detectar las vulnerabilidades en una red de ordenadores?

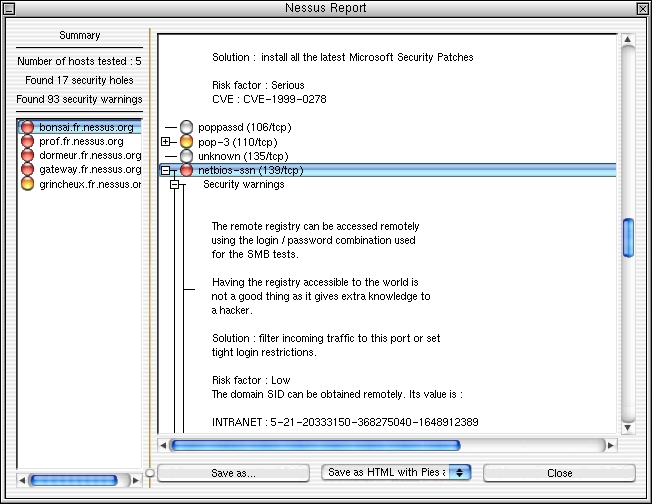

Hay software que

permite detectar los fallos de seguridad de una red de ordenadores.

Por ejemplo Nessus (http://www.nessus.org) es un programa gratuito que tras ser instalado emite un informe

con los puntos débiles de la red. En la imagen inferior

vemos una pantalla típica con dicho informe.

Los informes que genera se pueden exportan en diversos formatos. Y en esta página vemos un ejemplo de estos informes en html (http://www.nessus.org/report/bonsai_fr_nessus_org/index.html) [local]

indispensable

para chequear vulnerabilidades de los sistemas. También

hay una versión que funciona sobre Internet llamada WebSaint (

indispensable

para chequear vulnerabilidades de los sistemas. También

hay una versión que funciona sobre Internet llamada WebSaint ( Una forma rápida

de iniciar una pequeña auditoría de nuestro propio

ordenador es utilizar programas como Fresh Diagnose (

Una forma rápida

de iniciar una pequeña auditoría de nuestro propio

ordenador es utilizar programas como Fresh Diagnose (