Riesgos y seguridad

II Cifrado |

Sistemas de clave doble

|

1) Sistemas de clave doble: pública

y privada

Una posibilidad más

refinada y apropiada para el intercambio seguro de mensajes y

el comercio electronico son los sistemas de clave doble.

Para utilizarlo necesitamos

un programa como el conocidísimo PGP

(http://www.pgp.com)

o GnuPG (http://www.gnupg.org). Ambos son gratuitos, aunque el uso de PGP tiene algunas

limitaciones en determinados países.

|

Dos usos del PGP: para

encriptar y como firma digital Dos usos del PGP: para

encriptar y como firma digital

Puede utilizar el programa PGP (http://www.pgp.com)

para encriptar y firmar digitalmente un documento, por ejemplo

un mensaje de correo electrónico. Puede obtener documentación

sobre PGP en RedIris (http://www.rediris.es/pgp).

- Para encriptar. Se

manda un mensaje de correo electrónico encriptado de forma

que sólo el interesado pueda leerlo. Garantiza que el

contenido del mensaje no ha sido alterado por el camino.

- Para firmar digitalmente

un documento. Para estar seguros de que fue escrito por quien

lo envió y no ha sido falsificado.

|

Vamos a suponer que Carlos

y Fernando desean incrementar la privacidad de sus comunicaciones.

Una vez instalado el programa

nos proporciona dos claves personales: una que se denomina privada y otra pública.

Podemos enviar nuestra clave pública a todos los interlocutores: la puede

conocer todo el mundo. Incluso está disponible en servidores

de Internet.

Pero la clave privada, cada uno conoce la suya.

Recuerde: Lo que se encripta con la clave pública

se desencripta con la clave privada

Recuerde: Lo que se encripta con la clave pública

se desencripta con la clave privada

|

Servidor de claves publicas de Rediris Servidor de claves publicas de Rediris

En el servidor

de Rediris (http://www.rediris.es/cert/servicios/keyserver)

podemos localizar las claves públicas de personas.

Ejercicio: Busque e identifique

la clave publica de Carlos Serrano |

2)

Objetivo: que el mensaje sólo lo pueda

descifrar el interesado

En este primer ejemplo Fernando va a enviar

un mensaje de correo electrónico cifrado a Carlos. El objetivo es que aunque alguien

interfiera ese mensaje no pueda descifrarlo.

1)

Fernando

escribe un documento

de texto con el siguiente mensaje: "hola".

2)

Fernando

toma la clave pública de Carlos, por ejemplo del servidor de Internet visto

anteriormente (pinche aquí para verla). Lo normal es que si es una persona

a la que enviamos correo con frecuencia tengamos en el programa

PGP su clave pública, para no andar buscándola

por ahí.

El siguiente texto muestra

la clave pública solicitada:

|

Public Key Server -- Get ``0x3B9034F4

''

-----BEGIN PGP PUBLIC KEY BLOCK-----

Version: 5.0

Comment: PGP Key Server 0.9.4

mQGiBDc63i0RBAD9MWBVMGw2+NvyQQHFiF1sN7efjisFngFskggY9AfIdnQuLfIq

siQITwgeRSTKCb6PyQPk3CqLImU3xqXbuDIoLOlf/Xcmf2twcKG07kSThTWX0WyA

r81yMqgsE+4W7lj/AGPIUltjcJublwpPYVBG6RAC5nAPXICr1PjijDtAXQCg/wBL

7HTuBtOJ7qXeYIl4Ozfmsq0EANSdKecm6dqnOYA11rTBk/VAgyLYh3heDboj0WAb

TIpSf2Pjk7gIVBYutIzIocZ51j0YTG2/Sjs2gwxfRNz2zJt0COin6HrrUIAmGAE+

KVrRP1NZdSmWZCFSNkB/GzXfooe3rhRAhRgdyTV2qYeKpZMbc8txScqSpbfDoW+T

mH0vA/9/UvEfv6SClSjBa3/9Dq1QAqJsYEulqF1QzhmvI10fCKvtkzxTuj5vwlXC

o2G0iQoZG0dLOwazNTokW1Oo1VGmSxUb+zIp1LzNUSAzHEqI4iMOS4QakYgkeNH7

LgwQrlLnmdnL2kRZvKPjrab1nAEyFka1fVGYu8w59mymteSF+rQuQ2FybG9zIFNl

cnJhbm8gQ2luY2EgPHNlcnJhbm9AcG9zdGEudW5pemFyLmVzPokASwQQEQIACwUC

NzreLQQLAwIBAAoJEFlyxNs7kDT0la4Ani3+z1B3su+uuVnYRjknWsqkMOmfAJ9Y

NXuiASG3ABhOKHAcqE29rGB2H7kCDQQ3Ot4uEAgA9kJXtwh/CBdyorrWqULzBej5

UxE5T7bxbrlLOCDaAadWoxTpj0BV89AHxstDqZSt90xkhkn4DIO9ZekX1KHTUPj1

WV/cdlJPPT2N286Z4VeSWc39uK50T8X8dryDxUcwYc58yWb/Ffm7/ZFexwGq01ue

jaClcjrUGvC/RgBYK+X0iP1YTknbzSC0neSRBzZrM2w4DUUdD3yIsxx8Wy2O9vPJ

I8BD8KVbGI2Ou1WMuF040zT9fBdXQ6MdGGzeMyEstSr/POGxKUAYEY18hKcKctaG

xAMZyAcpesqVDNmWn6vQClCbAkbTCD1mpF1Bn5x8vYlLIhkmuquiXsNV6TILOwAC

Agf8D5yY0PJdoNcZ72DhRsfqz/EMGh6QWZRVd0lreAG1gdNL5oRkN3RSP1cSmiU6

RDrbBkfbPqKLIvhMZR8kzUSOIAcEhEaW1m4zanTK7iQwYifoWVnWAgKXIg9wzVMv

Zks37w/ekbaPWV8k9q1zmNezlscdHLF3WswEuhdKOnkdnuDmIb1hZkLhbXgspCJD

C6jZhJ7lJRF7Am56VKHNV1ArIENVdngiNDEYCQ4PgxzX2RL3PX/J5AqXp/hyJ9mi

1gOZjI91ZjCf70IY/khpKH5jd7cpFsfl1meNJnjbr3wSa+Vkx0Pv0MmoUZB1uvVo

RdsV9RiKOIn2YIov8sVjqXxrIokARgQYEQIABgUCNzreLgAKCRBZcsTbO5A09Aql

AKDtecIL1V+v8N5Av+c2EavWlJld4QCg704enpDj31SSO3hTKnl47dUQX8Q=

=YQDR

-----END PGP PUBLIC KEY BLOCK----- |

3) Fernando aplica la clave pública de

Carlos al mensaje de texto,

utilizando el programa PGP. En el PGP la opción elegida

es [encriptar].

[encriptar] [firma digital] [encriptar y firmar]

[desencriptar]

|

Una vez encriptado utilizando

la clave pública de Carlos, el mensaje "hola"

se convierte en esto:

|

-----BEGIN PGP MESSAGE-----

Version: PGPfreeware 7.0.3 for non-commercial use <http://www.pgp.com>

qANQR1DBwU4D6vM5YTT5ahsQCADbDm00xnjcZaZpa83dER9/j6HUgj50GsuizMsl

HpCBOowIXEq+25/Tv5tnTHguVLGcS0g+iuLNerF5zC7Ac2mp8in3soolvogLJb9W

hUb6/MIMI/fkD+v+GOJEj1ewlPzhm8KKpv+9ZOn/DN2cv1NRpu1fgIkHbyi/mIoR

AFDQx09dScANoqUKuv3NcfMBevaB2vb1QjpX/WerJy+zRs/Z5Ut7ygwbrgF+yZO2

YFObsEdZFAu6v+ImRQtMpq79pit8XuoGcD8hlNtj2YwuB0R9zexcqAzEe5J8LNm1

GCObfDEHRXgPyApNCnUoOFUzV9qbU9GRZ08oQ9nJNBki7qyeCACrhxBDl3dm9JIm

oUu7zMeCPUBVXsFxFMthOdLv1KDLFaMzRQd1pfL/Eh70AZC6LLVRRUzQWFX9ZfH+

fEj/s1fJfLjD7QWXcKFUn3jala883bRr/OE6DOHDxTcltB04HddXevaDqkNtHHfn

YSDMl2lMfH+1Vhz7Gg5Ku4fQhFyRa/ZogDBjwqdQq+d75+1/Nil4HHJhtfLjOv9v

fSz+nonquFDkZFJ+e8kZeLRN6Nk2WHpzR1UgVvnWzX4iC5a+aStc2JdI9sFEb+wp

5fLWj+gEe+17Q6BEo26fXKJWoEGSANy9AgKrfWE0CU1Ap6OyenTZGTaVUKSiEofM

5pP6ngHPyR1RGLCbmUoEcaPdOUjlF/J+LIMn6uG9QiGsu1oFEw==

=p/bK

-----END PGP MESSAGE----- |

Recuerde que no nos importa

que un hacker se haga con nuestra clave pública, pues

con ella no puede descifrar mensajes, sólo cifrarlos.

4) Carlos recibe ese mensaje. Utiliza el programa

PGP para descifrarlo,

empleando su clave privada y la opción [desencriptar].

[encriptar] [firma

digital] [encriptar y firmar] [desencriptar] |

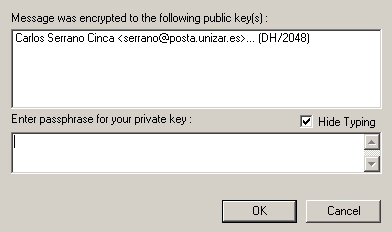

Hay que señalar que

para que la clave privada funcione además hay que escribir

un password. Con ello se consigue que si alguien accede al ordenador

y roba la clave privada no puede operar con ella. Lo vemos en

la siguiente pantalla:

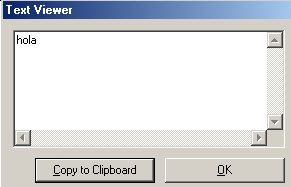

Y efectivamente en el visualizador

aparece el mensaje cifrado.

5) Si Carlos quiere contestar a ese mensaje deberia buscar la clave pública

de Fernando, codificar el mensaje con dicha clave y enviarselo.

Fernando usaría su clave privada para descifrarlo.

Citar como: Serrano Cinca

C.

(2003): "Riesgos y seguridad en los sistemas

de información", [en línea] 5campus.org, Sistemas

Informativos Contables <http://www.5campus.org/leccion/buscar>

[y añadir fecha consulta] Citar como: Serrano Cinca

C.

(2003): "Riesgos y seguridad en los sistemas

de información", [en línea] 5campus.org, Sistemas

Informativos Contables <http://www.5campus.org/leccion/buscar>

[y añadir fecha consulta] |

[Índice] |

Dos usos del PGP: para

encriptar y como firma digital