La Contabilidad en la Era del

Conocimiento

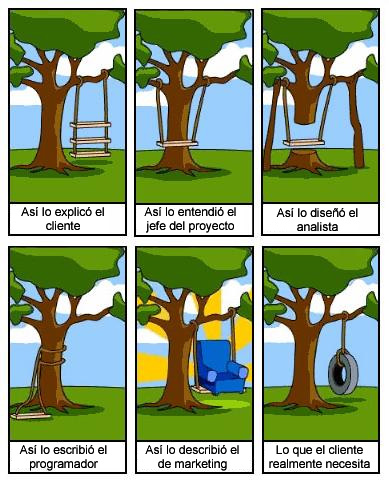

Tecnologías |

Tecnologías más relevantes para The

American Institute of Certified Public Accountants (AICPA) |

¿A qué

tecnologías debemos prestar atención?. Las AICPA

Top Technologies ¿A qué

tecnologías debemos prestar atención?. Las AICPA

Top Technologies

La asociación profesional de contabilidad más prestigiosa

de Estados Unidos, The American Institute of Certified Public

Accountants (AICPA) (http://www.aicpa.org) realiza un congreso

anualmente al que asisten contables expertos en tecnologías

y votan cuales son las tecnologías tecnologías

de mayor impacto para la profesión contable. El ranking se obtiene mediante una encuesta

a un panel de más de 2.000 expertos. La asociación profesional de contabilidad más prestigiosa

de Estados Unidos, The American Institute of Certified Public

Accountants (AICPA) (http://www.aicpa.org) realiza un congreso

anualmente al que asisten contables expertos en tecnologías

y votan cuales son las tecnologías tecnologías

de mayor impacto para la profesión contable. El ranking se obtiene mediante una encuesta

a un panel de más de 2.000 expertos.

En la página web de AICPA se divulgan las 10 tecnologías más relevantes para

las empresas.

|

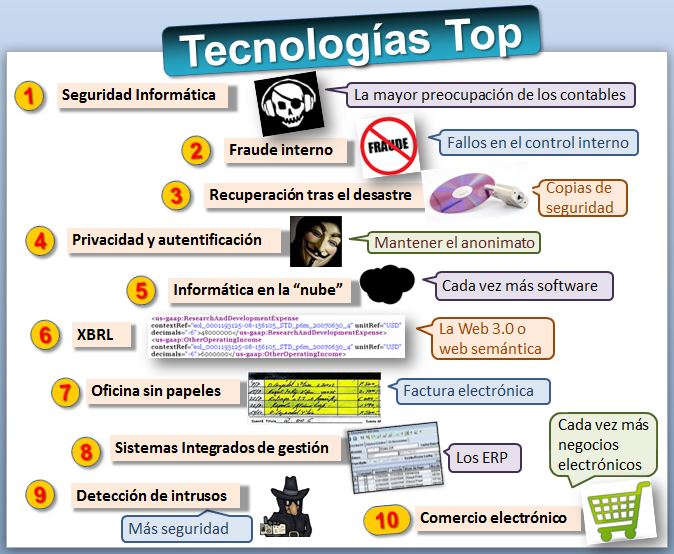

El

listado de las Tecnologías más

relevantes:

1) Seguridad

Casi siempre

aparecen en el primer lugar del ranking las tecnologías

relativas a la seguridad de los sistemas de

información. Es decir el hardware, software y los procedimientos

para proteger los sistemas de información de una organización

de ataques internos y externos.

Casi siempre

aparecen en el primer lugar del ranking las tecnologías

relativas a la seguridad de los sistemas de

información. Es decir el hardware, software y los procedimientos

para proteger los sistemas de información de una organización

de ataques internos y externos.

Los medios de comunicación

informan periódicamente de casos más o menos espectaculares

de sabotajes, desastres, etc... aunque la mayoría permanecen

ocultos.

La

empresa se enfrenta a riesgos y amenazas como:

- Errores humanos

- Fallos equipos

- Robo

- Virus

- Sabotaje

- Fraude

- Desastres naturales

Y para hacer frente, disponemos

de numerosas tecnologías, como sistemas de cifrado de

información, antivirus, cortafuegos... vamos a aprender a utilizar algunos de estos programas.

Los buenos y los malos

son los usuarios no el software Los buenos y los malos

son los usuarios no el software

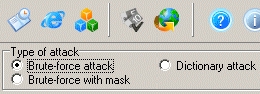

Imagine

un software para detectar contraseñas. Normalmente

el informático de la empresa puede utilizarlo para

detectar contraseñas de sus propios usuarios y avisar

a aquellos que han puesto contraseñas fáciles de detectar. Pero también pueden utilizarlo

un hacker para acceder a los documentos.

¿Los

"malos"?

|

¿Los

"buenos"?

|

| Virus que infectan las aplicaciones |

Antivirus |

| Sniffers que capturan los datos y contraseñas que circulan por

una red |

Cortafuegos, que ejercen un control sobre los

accesos al sistema |

| Programas que que revientan

los passwords |

Herramientas para cifrar ficheros o mandar correo electrónico seguro |

| Caballos de Troya que se instalan en nuestro ordenador

y toman el control |

Programas que verifican

la integridad de un sistema avisando cuando pasa "algo

raro" |

| Espías que se ocultan en el ordenador e informan

a terceros |

Programas que analizan

los ficheros .log de acceso a un sistema |

| Gusanos que saltan de ordenador en ordenador |

Detectores de vulnerabilidades que identifican puntos débiles

de un sistema |

|

|

Contraseñas poco seguras Contraseñas poco seguras

La empresa Pentasafe Security

Technologies Ltd, realizó una entrevista a unos 15.000 empleados de

más de 600 organizaciones en Estados Unidos y Europa. El estudio descubrió

que el 25

por ciento de los empleados eligió como contraseña

una palabra tan simple como "Banana", a pesar de que un pirata informático

apenas tardaría segundos en descifrarla y entrar en las

bases de datos de una empresa.

Otro estudio, de Zonealarm (http://www.zonealarm.com) encontró que el 4% de los usuarios utilizan con contraseña la palabra "password" o una variante suya, el 25% usan un nombre de pila y el 16% usan una variante de su propio nombre.

|

Un password que se

me ha olvidado... Un password que se

me ha olvidado...

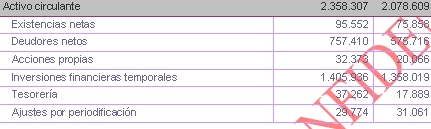

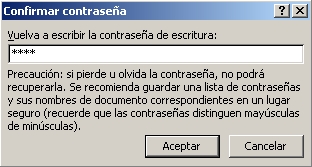

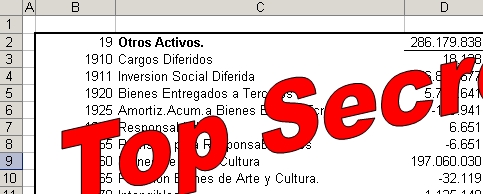

En esta práctica vamos a aprender a desproteger (crackear) un documento cuyo password hemos olvidado. Imagine que tiene un importante documento en Word, por ejemplo, la previsión del Balance de su empresa, que desea proteger.

Para protegerlo puedes utilizar las opciones del Word [GUARDAR COMO] [HERRAMIENTAS] [OPCIONES DE SEGURIDAD].

Pero "tras un accidente de tráfico" ha perdido parte de la memoria y ha olvidado el password que protegía el documento.

Una simple búsqueda en Google (http://www.google.com) nos permite identificar numerosos programas gratuitos o comerciales que pueden ayudarnos a solucionar este problema. Busca crack password Word recover o algo similar.

EJERCICIO: Utilice alguno de los programas anteriores para averiguar el password del siguiente documento en Word [BalanceSituacionSecreto.doc] y poder leerlo. --> [aquí hay un programa: aoxppr.zip] EJERCICIO: Utilice alguno de los programas anteriores para averiguar el password del siguiente documento en Word [BalanceSituacionSecreto.doc] y poder leerlo. --> [aquí hay un programa: aoxppr.zip] ¿Cual es la cifra de Activo correspondiente a Septiembre? |

2) Herramientas

para prevenir el fraude interno

En una empresa la mayor fuente de fraude proviene casi siempre de los propios empleados.

- Trabajadores que realizan miles de horas extras

- Proveedores a los que les compramos mucho más de lo normal

- Proveedores ficticios

- Facturas pagadas dos o más veces

- Conflicto de intereses con familiares o amigos con los que se hacen negocios

- Ventas no registradas...

Es necesario disponer de procedimientos adecuados de control interno o recurrir a la auditoría para prevenir y detectar el fraude.

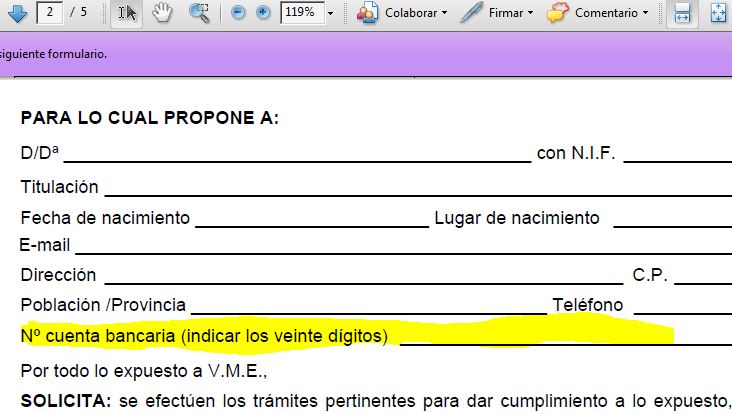

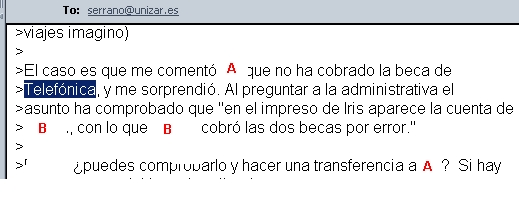

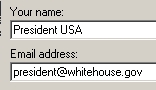

El siguiente pantallazo muestra un ejemplo real: un estudiante que por un error en un impreso (copiar y pegar) cobra dos veces una beca. Aquí están los impresos.

Al no haber un mínimo sistema de control ni mucho menos de auditoría asistida por odenador nadie se da cuenta...

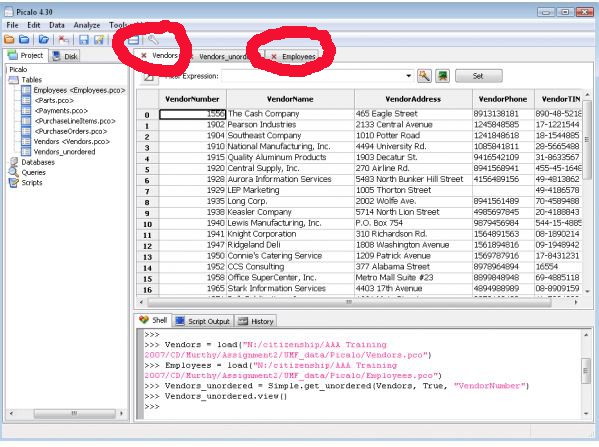

En el caso de la auditoría se utilizan programas de auditoría asistida por ordenador, como ACL (http://www.acl.com), Idea (http://www.casewareanalytics.com/es) o Picalo (https://pypi.python.org/pypi/picalo) que es software libre. Estos programas:

- Buscan facturas duplicadas

- Transferencias bancarias electrónicas a empleados

- Transferencias con el mismo número de banco y diferente nombre de receptor

- Transferencias con diferente número de banco y misma empresa

- Se cruzan nombres de proveedores contra archivos maestros de personal

- Empleados duplicados, etc.

Veamos un pantallazo de uno de estos programas de auditoría para detectar fraudes, cruzando las bases de datos de proveedores y de empleados, a ver si coincide el teléfono, cuenta bancaria, domicilio o algún dato sospechoso. Es decir, "empleados que a la vez sean proveedores".

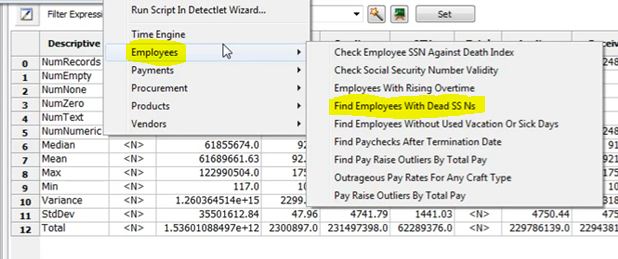

En este pantallazo vemos una opción en el módulo de empleados que "localiza empleados cuyo número de la Seguridad Social corresponda a alguien fallecido". Esta opción está orientada al caso de EEUU donde se puede obtener ese listado http://www.ntis.gov/products/ssa-dmf.aspx y otros países, pero en España no existe de momento un registro centralizado a nivel estatal. Podemos leer en El País que "un informe del Tribunal de Cuentas sobre la Ley de Dependencia revela que desde 2007 a 2011 las comunidades recibieron hasta 140 millones de euros del Gobierno por dependientes que ya habían fallecido, tal ha sido el caos de gestión de esta ley. Se financiaron las ayudas de más de 29.000 dependientes que habían muerto...".

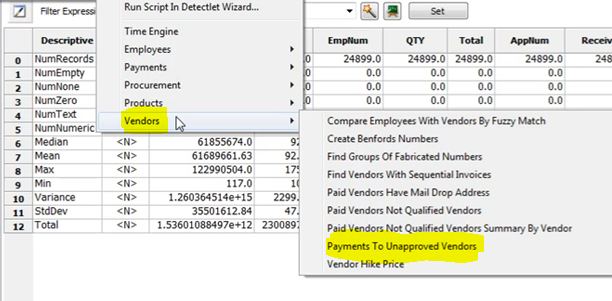

En este caso lo que busca es "proveedores no autorizados a los que sin embargo se les ha pagado una factura".

Detenido un empleado de Caprabo por estafar a

su empresa 7.8 millones de euros en tres años El Mundo (http://www.elmundo.es). Detenido un empleado de Caprabo por estafar a

su empresa 7.8 millones de euros en tres años El Mundo (http://www.elmundo.es).

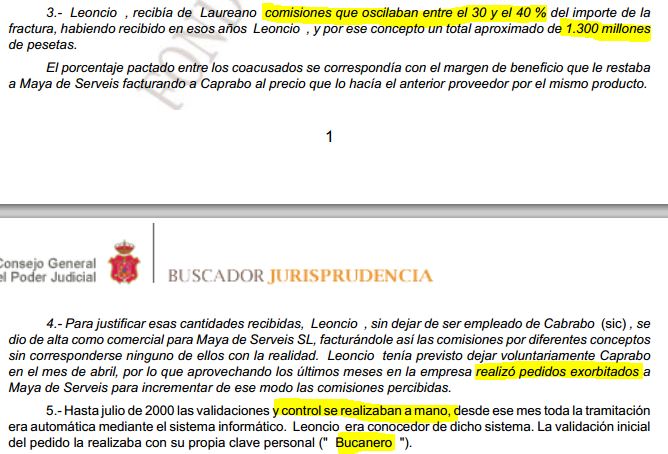

Un trabajador de los supermercados Caprabo, su mujer y los propietarios

de una empresa proveedora de material plástico han sido

detenidos acusados de estafar más de 7.8 millones de

euros a esta firma comercial.

Según

ha informado la Jefatura Superior de Policía de Cataluña,

durante los últimos tres años, el detenido, J.H.V.,

aprovechó su acceso al sistema informático de Caprabo

desde su puesto de trabajo como administrativo de la sección

de charcutería para realizar pedidos de material plástico

que nunca llegaron a los almacenes.

J.H.V. actuó

en connivencia con su esposa y los dos representantes legales de la empresa

proveedora M. De Serveis, que facturó el material de embalaje

que Caprabo nunca llegó a adquirir. Los pedidos de material de plástico

en los últimos tres años tenían un valor

de 14 millones de euros, cuando las necesidades de la empresa

precisan un gasto anual de unos 180.000 euros.

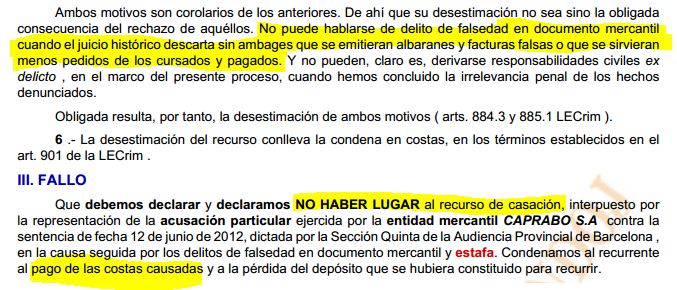

Noticia 24-septiembre-2013: (http://www.expansion.com/2013/09/23/juridico/1379958186.html) "El Tribunal Supremo estima en una sentencia que el auxiliar administrativo del departamento de charcuteria de Caprabo no cometió ningun fraude al cobrar comisiones de la empresa a la que concedió la exclusiva de suministro de bolsas de envasado." La empresa no detectó el ingente número de pedidos, que se incrementó en más de un 400%, algo que se reflejaba en las entradas y en las facturas, "todas ellas registradas, validadas, contabilizadas, firmadas y pagadas". Aunque el Supremo reconoce que la actuación del empleado "no fue ejemplo de lealtad", entiende que "su condición de auxiliar administrativo le distancia de una posición en el organigrama societario en la que el quebrantamiento de ese deber de lealtad pudiera llegar a ser subsumible en otros tipos penales alternativos". La sentencia no ve, en definitiva, un posible fraude porque la ganancia del empleado fue siempre el resultado del pacto suscrito con el proveedor, que descontaba de su propio beneficio las sustanciosas comisiones.

Aquí está la sentencia [http://www.poderjudicial.es/search/documento/TS/6820297/Estafa/20130809].

|

El

Gobierno francés constata fallos en el control interno

de Société Générale El Periodico (http://www.elperiodico.com) [4-Feb-2008] El

Gobierno francés constata fallos en el control interno

de Société Générale El Periodico (http://www.elperiodico.com) [4-Feb-2008]

Puedes leer el caso en la Wikipedia [Jerome Kerviel]. Jerome Kerviel apostó una suma extraordinaria a que ciertas acciones subirían o bajarían y "perdió la apuesta". Cuando el banco se dio cuenta de las operaciones e intentó deshacerlas, ya era tarde y perdió 4.900 millones de euros.

La ministra francesa de Economía y Finanzas, que era Christine

Lagarde, dio cuenta de los fallos en el sistema de control interno de Société

Générale que no detectaron el presunto fraude sufrido

por el banco. Société

Générale destacó que el fallo "no pone en cuestión"

el sistema de gestión de los riesgos de mercado, reiterando que ya se han puesto en aplicación las medidas para detectar

y prevenir el fraude.

|

|

Fraude interno.

La experiencia de Sun Sun (http://www.sun.com) Fraude interno.

La experiencia de Sun Sun (http://www.sun.com)

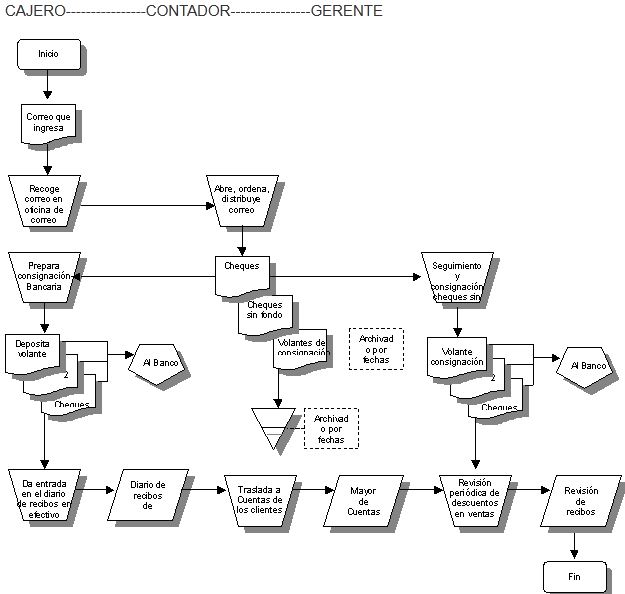

En primer lugar, necesita documentar todos sus

procesos financieros. En Sun, por ejemplo, un proceso financiero

podría ser el proceso de nómina, las compras por

pagar, el pago de incentivos o cosas similares. Es necesario

que documente todo el proceso e identifique cuáles son

los controles esenciales. Un ejemplo de un control esencial en

el proceso de compras por pagar podría ser la aprobación

de la orden de compras, por parte de todas las personas requeridas,

antes de que se distribuya al proveedor.

En segundo

lugar, tiene que evaluar la estructura, apartándose y

mirando el proceso y los controles y viendo si está cubierto.

Luego, la parte que realmente consume tiempo es la prueba del

proceso. Por ejemplo, tendrá que evaluar el número

adecuado de firmas en su orden de compras. Para hacer esto, deberá

obtener una muestra de un determinado número de órdenes

de compra, asegurándose de que cada una de ellas cuente

con el número correcto de firmas; básicamente,

que evalúe las transacciones.

Y si no pasa

la prueba, entonces necesita corregir su control y volver a probarlo.

Además, no olvide que sus auditores independientes se

presentarán y también realizarán sus propias

pruebas.

El proceso es como sigue:

1. Documentar

2. Evaluar la estructura

3. Probar

4. Corregir

5. Volver a probar

6. Obtener el visto bueno del auditor interno

|

Un portátil es robado cada 53 segundos en Estados Unidos. Cinco Dias [noticia robo datos contables en un portátil) Un portátil es robado cada 53 segundos en Estados Unidos. Cinco Dias [noticia robo datos contables en un portátil)

La liturgia que rodea la presentación de resultados de una compañía cotizada se ha visto alterada este mes de agosto en las oficinas del operador de telecomunicaciones Belgacom. La empresa tenía previsto desvelar sus cuentas del primer semestre el pasado día 25 para que analistas e inversores tomaran buena nota de la evolución de sus negocios. Sin embargo, uno de sus directivos sufrió días antes el robo de su portátil con la información económica en el disco duro. Eso trastocó los planes. La operadora tuvo que adelantar la presentación al día 21 para que nadie pudiera beneficiarse -por ejemplo, comprando acciones- de una información confidencial. El de Belgacom no es un caso aislado. En junio salió a la luz la pérdida de un portátil, propiedad de la auditora Ernst & Young, en el que se encontraba buena parte de la base de clientes del portal Hotels.com. Uno de los auditores dejó la máquina en el coche y no la ha vuelto a ver desde entonces, junto a miles de datos -incluidos números de tarjetas de crédito- de 240.000 usuarios del portal de reserva de hoteles. Time Warner, Fidelity Investments o el propio gobierno estadounidense también tienen sus experiencias relacionadas con ordenadores en paradero desconocido. |

Cifrar un documento que queremos proteger, por ejemplo, el Balance de la empresa Cifrar un documento que queremos proteger, por ejemplo, el Balance de la empresa

En este ejercicio vamos a aprender a proteger el documento Balance.xls de nuestra empresa, de tal forma que cada vez que queramos abrirlo nos pida un password que sólo nosotros conozcamos.

Previamente vamos a instalar un programa para cifrar nuestros ficheros.

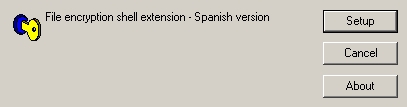

1) Instalar el programa Cryptext

Aunque hay muchos programas que sirven para encriptar los documentos el Cryptext es muy sencillo de usar y además gratis. Aunque hay muchos programas que sirven para encriptar los documentos el Cryptext es muy sencillo de usar y además gratis.

- Cryptext es un programa que permite cifrar ficheros.

- Su instalación es muy sencilla, funciona en Windows.

- Hay una versión en Español

- Utiliza una combinacion de los algoritmos SHA-1 y RC4 para encriptar los ficheros, con 160-bit

- Con 160-bit mera combinatoria, si el password es suficientemente complejo, se necesitarían todos los ordenadores del mundo durante miles de años para descifrarla, aunque si uno pone como password una palabra tomada de un diccionario, con un par de horas sobraría.

|

Si no tienes instalado el programa Cryptext puedes descargarlo de nuestro servidor: [Pinche aquí para bajar el Cryptestp]. Otro parecido es AESCRYPT (https://www.aescrypt.com/download/)

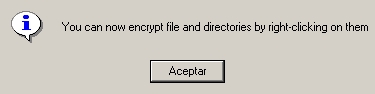

Aceptamos y ya está listo para cifrar y descrifrar.

2) Cifrar

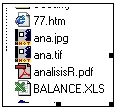

Vamos a cifrar uno de los ficheros de la figura inferior, concretamente el balance.xls

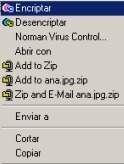

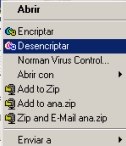

1) Para cifrar simplemente situamos el cursor sobre el fichero y con el botón derecho del ratón aparece un menú en el que seleccionamos la opción de encriptar el fichero.

|

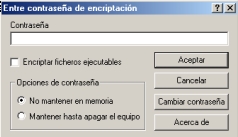

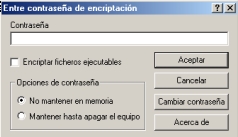

2) Introducimos la contraseña.

|

3) El fichero cambia su icono por uno con una llave amarilla.

|

3) Descifrar

1) Para descifrar simplemente situamos el cursor sobre el fichero y con el botón derecho del ratón aparece un menú en el que seleccionamos la opción de desencriptar el fichero.

|

2) Introducimos la contraseña.

|

3) El fichero cambia el icono de la llave amarilla por su icono normal.

|

|

3) Recuperación

tras el desastre

Recuperación

tras el desastre o DRP (Disaster Recovery Planning). Podemos decir con ironía que todas las

empresas están perfectamente preparadas para afrontar

con éxito un desastre en los sistemas de información…

la segunda vez que lo sufren  . Disponer de un buen plan para continuar

el negocio si se pierden los datos por desastres naturales, inundaciones,

virus, etc. La realización de copias de seguridad es fundamental. Tenemos

dos tipos de medidas de seguridad.

. Disponer de un buen plan para continuar

el negocio si se pierden los datos por desastres naturales, inundaciones,

virus, etc. La realización de copias de seguridad es fundamental. Tenemos

dos tipos de medidas de seguridad.

|

Como en los coches Como en los coches

Medidas de seguridad activa son aquellas cuyo objetivo

es anular

o reducir los riesgos existentes

o sus consecuencias para el sistema. Las

medidas de

seguridad pasiva están destinadas

a estar

preparado si llega a producirse el desastre.

En un símil automovilístico,

que el coche disponga de unos buenos frenos, -por ejemplo, con ABS- es una medida de seguridad activa. Pero si ocurre un accidente, llevar

puesto el cinturón

de seguridad o airbag

es una medida de seguridad

pasiva. Disponer de

un buen plan de recuperación de desastre ante posibles

eventualidades, hace un negocio más seguro.

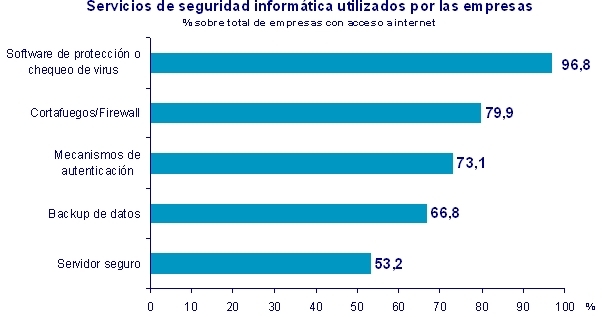

El 66,8% de las empresas que tienen acceso

a Internet realizan copias de seguridad... ¿y el resto? Fuente: INE. |

Tres conceptos clave:

- "Back-up": hacer copias de los

archivos periódicamente.

- "Archiving": copiar los archivos

para almacenar por un largo período de tiempo, sea por

cuestiones legales como la contabilidad o por motivo de espacio.

- "Disaster

recovery":

recuperar desde una situación en la que el sistema está

fuera de servicio. Se requiere entonces el back-up guardado a

partir del cual puede recuperarse el sistema.

El problema de seguir

un sistema simple para hacer las copias El problema de seguir

un sistema simple para hacer las copias

Hay mucha gente que sigue un esquema

sencillo para sus copias. Por ejemplo hace una copia de seguridad

periódicamente en un pen drive o en un Cd Rom. Pero si

surge un virus que machaca los datos o un fichero se corrompe,

los datos en buen estado podrían ser sobreescritos

con datos dañados antes de haberse manifestado el

problema. Es decir, tanto los datos originales como los de

la copia de seguridad pueden estar mal. Por eso es necesario

seguir sistemas

de rotación.

Por ejemplo se disponen de varios dispositivos (pueden ser 6

cintas si es una empresa o 6 pendrives o servidores remotos)

y se realiza una copia incremental cada día, y una copia

completa en la cinta adecuada de cada viernes. Est sistema debe

estar automatizado, porque "el mayor enemigo de las copias de seguridad

es la pereza".

Ver enlace (https://twitter.com/juanmacias/status/399826387504476160/photo/1)

|

Copias de seguridad Copias de seguridad

En este ejercicio vamos a aprender a hacer copias de seguridad. Crearemos una carpeta con varios ficheros de texto en el escritorio y haremos una planificación de forma que realicen automáticamente las copias de seguridad vía FTP. Concretamente vamos a programar una copia completa una vez por semana y una copia incremental todos los días.

Previamente tendremos que instalar un programa que permita hacer dichas copias de seguridad. Aunque hay muchos programas que sirven para este menester, hemos elegido Cobian BackUp.

Características de Cobian BackUp Características de Cobian BackUp

- Puede respaldar los archivos en el momento, diaria, semanal, mensual o anualmente, o en un tiempo especificado

- Puede elegirse entre comprimir los archivos o no.

- Soporta la copia incremental y diferencial.

- Se puede guardar y abrir listas con diferentes configuraciones de backups.

- Es gratuito

|

1) Instalar el programa

Si no tiene instalado el programa Cobian puede descargarlo de nuestro servidor: [Pinche aquí para bajar el Cobian] o de la página web del programa, que es (http://www.cobian.se).

Cuando se instala pide elegir como aplicación o como servicio. Un servicio es una utilidad de Windows que se ejecuta incluso aunque ningún usuario haya entrado al sistema.

- En esta práctica vamos a instalarlo como Aplicación.

- Hacemos click en Listo

2) Una copia completa

A continuación vamos a hacer una copia de seguridad de una carpeta que crearemos en nuestro escritorio.

- Creamos una carpeta en el escritorio, llamada Misapellidos.

- Guardamos dentro un fichero de texto, que podemos hacer con el block de notas. Escribimos en el fichero un línea y le llamamos Balance.txt

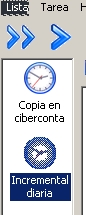

- A continuación en el menú [Tarea] -> [Adicionar Tarea].

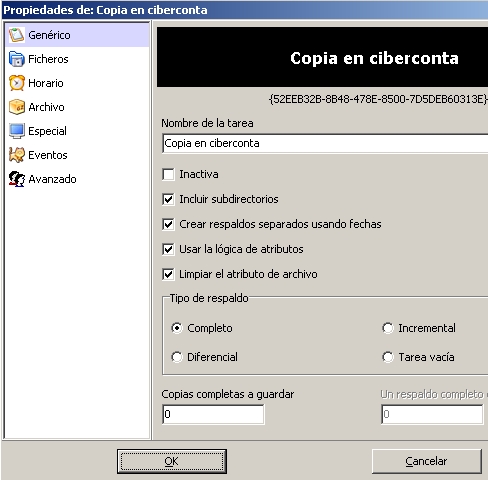

Aparece la siguiente pantalla, en la que se ofrecen varias posibilidades.

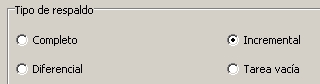

- Optaremos por el Tipo de respaldo -> Completo.

- Como nombre de la tarea podemos poner: Copia en Ciberconta

En el menú de la izquierda tenemos varias posibilidades: Genérico, Ficheros, Horario, Archivo, Especial, Eventos, Avanzado. Vamos a repasarlas.

- En Ficheros tenemos que decir cual es la carpeta que queremos que copie y el destino.

- Para ello en Fuente hacemos click en Adicionar. Allí seleccionamos la opción Directorio. Buscamos en el escritorio la carpeta MisApellidos.

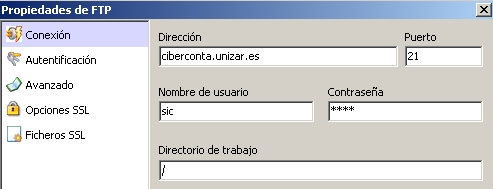

- Y en Destino hacemos click en Adicionar. Allí seleccionamos la opción Lugar FTP, siendo:

- Dirección: ciberconta.unizar.es

- Nombre de usuario: sic

- Contraseña [pedir al profesor]

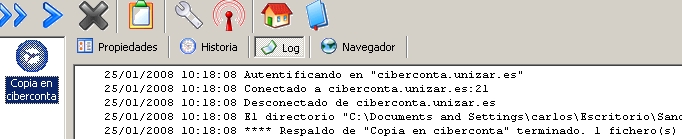

- Podemos ejecutar ya la tarea y que haga la copia de seguridad. Para ello en la parte de la izquierda seleccionamos Copia en Ciberconta y pulsamos en la flecha azul.

- Nos pregunta si respaldamos las tareas. Decimos que sí y si todo ha ido bien aparecerá la siguiente pantalla:

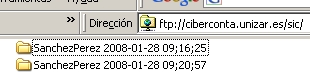

- Podemos acceder vía FTP a Ciberconta y comprobar si se ha hecho la copia de seguridad: (ftp://ciberconta.unizar.es). Navega con Firefox o Explorer

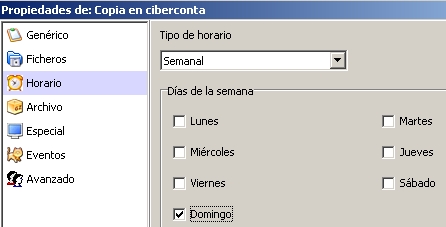

- Otra opción interesante del menú de la izquierda es Horario. Allí se puede planificar que las copias se hagan diariamente, semanalmente o en una fecha determinada. Por ejemplo, en la pantalla vemos que podemos decrile que haga dicha copia completa los domingos.

- Otras opciones son Archivo, donde podemos solicitar que se compriman los ficheros, por ejemplo en formato zip. En Especial podemos solicitar que se copien solo unos determinados ficheros o que se excluyan otros. En Eventos se pueden ejecutar diversas tareas antes o después de realizar la copia. El programa tiene muchas más opciones y posibilidades, como enviar un correo electrónico cada vez que se hace la copia.

3) Plantear una copia incremental o diferencial.

En este apartado vamos a abordar la posibilidad de realizar copias de seguridad incrementales o diferenciales, lo que es necesario para establecer una "política de copias de seguridad".

En nuestro caso vamos a plantear una copia incremental. Este tipo de respaldo solo copia los ficheros que se han modificado desde la última copia. Es decir, en vez de hacer una copia completa de todos los ficheros, que es lento y consume recursos de red, solo copiará los ficheros nuevos o los ficheros que se han modificado. Cabe señalar que el respaldo diferencial cuenta a partir del ultimo respaldo completo, mientras que el respaldo incremental cuenta a partir del ultimo respaldo realizado, sea completo, diferencial o incremental.

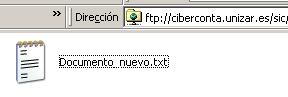

- Guardamos dentro de la carpeta llamada Misapellidos un nuevo fichero de texto, que podemos hacer con el block de notas. Escribimos en el fichero un línea y le llamamos Documento_Nuevo.txt

- A continuación en el menú [Tarea] -> [Adicionar Tarea].

Aparece la siguiente pantalla, en la que se ofrecen varias posibilidades.

- Como nombre de la tarea podemos poner: Incremental diaria

- Seleccionamos Tipo de respaldo -> Incremental. Procedemos igual que en la copia anterior. Es decir:

- En Ficheros tenemos que decir cual es la carpeta que queremos que copie y el destino.

- Para ello en Fuente hacemos click en Adicionar. Allí seleccionamos la opción Directorio. Buscamos en el escritorio la carpeta MisApellidos.

- Y en Destino hacemos click en Adicionar. Allí seleccionamos la opción Lugar FTP, siendo:

- Dirección: ciberconta.unizar.es

- Nombre de usuario: sic

- Contraseña [pedir al profesor]

- Podemos ejecutar ya la tarea y que haga la copia de seguridad. Para ello en la parte de la izquierda seleccionamos Incremental diaria y pulsamos en la flecha azul.

- Nos pregunta si respaldamos las tareas. Decimos que sí.

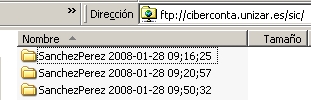

- Accederemos vía FTP a Ciberconta y comprobaremos si se ha hecho la copia de seguridad incremental: (ftp://ciberconta.unizar.es). En la figura vemos que ha hecho la copia de seguridad.

- Y al pulsar en dicha carpeta, comprobamos que solo está el fichero que ha cambiado, es decir el Documento_nuevo.txt

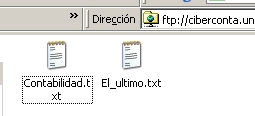

- Vamos a hacer ahora dos cosas: a) modificar el fichero Contabilidad.txt, en el que vamos a escribir cualquier cosa; y b) crear otro fichero nuevo llamado El_ultimo.txt. Si seleccionamos la incremental diaria y pulsamos en la flecha azul ¿Qué ficheros copiará? Los que se hayan modificado desde la última copia.

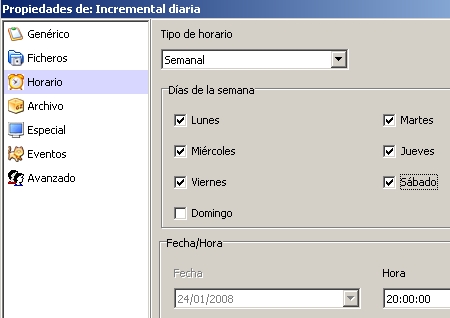

- Una vez que hemos comprobado el funcionamiento de la copia incremental, en la opción Horario, procederemos a indicar que queremos que realice dichas copias de lunes a sábado, a las 20h. Por tanto hacemos click en Tipo de Horario semanal y seleccionamos dichos días y hora.

|

Otra opción muy interesante es usar Dropbox (http://www.dropbox.com) o Google Drive (http://drive.google.com), un disco duro virtual que permite sincronizar tus ficheros en la la nube, con lo que además sirve de sistema para copias de seguridad, o de forma específica para realizar copias de seguridad Mozy (http://mozy.ie).

Una empleada borra archivos por valor de 2,5

millones… El

Economista (http://www.eleconomista.es) Una empleada borra archivos por valor de 2,5

millones… El

Economista (http://www.eleconomista.es)

Una mujer de Florida ha borrado intencionadamente archivos por

valor de 2,5 millones de dólares de su compañía.

La historia comenzó cuando Marie Cooley, que trabajaba

para Steven E. Hutchins Architecs, vio un anunció en un

periódico en el que se buscaba un trabajador para un puesto

muy similar al suyo, según publica First Coast News y

recoge The Wall Street Journal. Cabreada por lo que suponía

que iba a ser su inminente reemplazo, decidió vengarse. Se coló el

domingo por la noche y borró siete años de planos

del servidor de la compañía. Sin embargo, la policía

no tardó en encontrarla: usó su propia contraseña

para borrar los archivos. La empresa logró finalmente

recuperar algunos de los archivos, pero para ello necesitó

contratar a una consultora tecnológica muy cara. La verdad es que la

empresa podría haber hecho copias de seguridad y se habría

ahorrado bastante. Además, el anuncio no era para el puesto

que ocupaba la señora Cooley… |

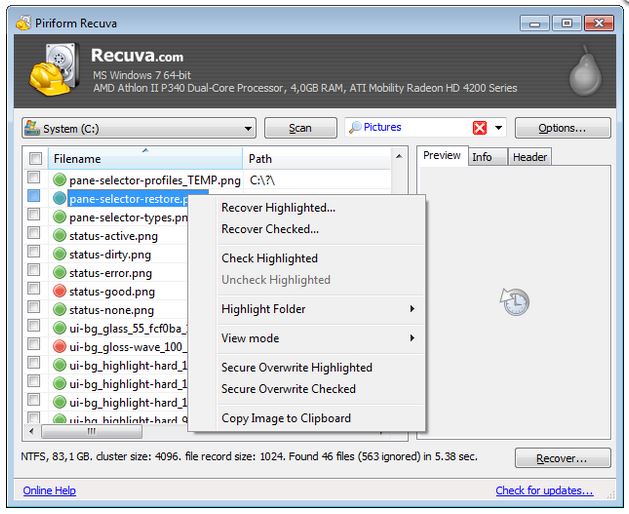

Software para recuperar ficheros

borrados:

4) Privacidad y autentificación

Hoy en día

más y más información personal esta siendo

recogida y convertida en formato digital. Pero esta información

debe protegerse de los abusos que bien conoceis (desde el spam

a las cookies).

Navegar sin dejar rastro

Navegar sin dejar rastro

Gracias a sitios

como Anonymouse (http://anonymouse.org) podemos

navegar sin dejar rastro. Así mantenemos la privacidad

de nuestra dirección IP y de otras amenazas de las páginas

que visitamos. Simplemente se accede a dicha página y

se introduce la dirección que queremos visitar sin dejar

rastro. Gracias a sitios

como Anonymouse (http://anonymouse.org) podemos

navegar sin dejar rastro. Así mantenemos la privacidad

de nuestra dirección IP y de otras amenazas de las páginas

que visitamos. Simplemente se accede a dicha página y

se introduce la dirección que queremos visitar sin dejar

rastro.

Sitios similares (http://computerhoy.com/listas/internet/mejores-webs-proxys-navegar-modo-anonimo-4163). Y también hay navegadores que permiten, como I2P y TOR. Pero si los usas aumáticamente se te considera sospechoso.

Ejercicio: Acceda a la página de Ciberconta.unizar.es de forma anónima. Es equivalente a escribir el siguiente

URL: (http://anonymouse.org/cgi-bin/anon-www.cgi/http://ciberconta.unizar.es). N del A: Efectivamente he comprobado en el registro de visitas

que el acceso se ha contabilizado en un IP diferente a aquel

desde donde he navegado. |

¿Qué huellas dejamos? ¿Qué huellas dejamos?

|

Puede realizar una

práctica sobre rastros

en el ordenador con Super Winspy. Este programa permite analizar el contenido del historial (loque has navegado), la caché del navegador, las cookies, la lista de archivos recientes... Puede realizar una

práctica sobre rastros

en el ordenador con Super Winspy. Este programa permite analizar el contenido del historial (loque has navegado), la caché del navegador, las cookies, la lista de archivos recientes... |

Verificar tanto

la identidad del usuario como le integridad el mensaje transmitido. ¿Eres quien dices  ser? Incluso

en un programa de correo electrónico es sencillo suplantar

la personalidad de otra persona simplemente cambiando la configuración.

ser? Incluso

en un programa de correo electrónico es sencillo suplantar

la personalidad de otra persona simplemente cambiando la configuración.

Muchas tecnologías pretender

resolver esta cuestión: desde el uso de passwords, reconocimiento

de voz, dispositivos biométricos o entidades de certificación,

que permiten la verificación de identidad de una persona

o entidad que quiere utilizar la firma electrónica, o

la autentificación de servidores de comercio electrónico.

En España se ha puesto en marcha un proyecto de DNI Digital

que es pionero.

Puede realizar una

práctica de suplantar la personalidad de un famoso, y enviar un correo en su nombre, con el programa Mailit Puede realizar una

práctica de suplantar la personalidad de un famoso, y enviar un correo en su nombre, con el programa Mailit |

5) La "nube", servicios web, los ASP (application service provider) o programas que funcionan "en Internet"

La computación en la nube es un conjunto de tecnologías que permiten ofrecer servicios de computación a través de Internet. Podemos definir un ASP (Application Service Provider) [wiki] o PSA (Proveedor de servicios de aplicaciones) [wiki] como una empresa que ofrece a terceros un software en modalidad de alquiler. El cliente final no es el dueño de la aplicación, ni debe aceptar las responsabilidades asociadas a su administración y mantenimiento. Usando un navegador (browser) de Internet u otro software liviano los clientes acceden remotamente a los equipos que sirven las aplicaciones en cuestión.

Por tanto es un tipo de software que permite al usuario interactuar con los datos simplemente navegando. Por ejemplo, el correo electrónico que se lee desde página web, pero también programas de gestión, contabilidad, nómina, etc. También se habla de la informática como utility, es decir como la luz o el agua, está ahí y solo tienes que abrir el grifo y pagar por lo que consumes. Otro gran cambio es el modelo de contratación, que logra transformar los gastos en tecnologías de fijos a variables. Se abren las puertas al outsoursing masivo en todas las funciones informáticas: si antes almacenábamos los datos en nuestra empresa ahora irán a la nube, así como las copias de seguridad, pero también pagaremos unalquiler por usar un programa de contabilidad y cuanto más lo usemos más pagaremos.

La nube o cloud computing La nube o cloud computing

"The network is the computer" es una frase de John Gage, VicePresidente de Sun en 1984, que anticipaba esta manera de trabajar que hoy en día es habitual y que se llama "computación en la nube". Uno empieza teniendo su correo en Hotmail o en Gmail (en vez de en tu ordenador, y gestionado por el servidor de tu empresa), continua gestionando la agenda, luego algunos programas de gestión como la nómina, el programa de contabilidad o las copias de seguridad. En vez de usar la excel de toda la vida usas Google Docs o Officelive y al final estás manejando un montón de programas, pero que no sabes muy bien donde están... están en "la nube".

Entre las aplicaciones más representativas de esta modalidad están:

En Itmanagement han seleccionado 50 aplicaciones open source que funcionan en Internet. (http://itmanagement.earthweb.com/osrc/article.php/3914336/50-Open-Source-Apps-You-Can-Use-in-the-Cloud.htm). |

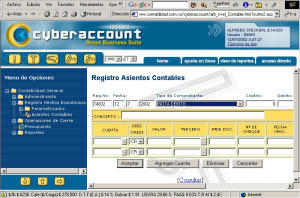

Aparte de miles de aplicaciones y posibilidades, Internet

nos trajo la idea de "navegar".

Hasta han cambiado los programas de contabilidad, los más modernos se manejan como se utiliza un navegador. Aparte de miles de aplicaciones y posibilidades, Internet

nos trajo la idea de "navegar".

Hasta han cambiado los programas de contabilidad, los más modernos se manejan como se utiliza un navegador. |

Programas de contabilidad online: ¿adios

al software convencional?. Los "ASP" (Application Service

Provider).

Programas de contabilidad online: ¿adios

al software convencional?. Los "ASP" (Application Service

Provider).

Internet,

y en concreto el WWW es una de las invenciones más importantes,

con gran impacto en la vida de las personas y de  los

contables que pueden hacer un pedido en cualquier parte del mundo,

pagarlo y recibirlo por correo electrónico. Es tan importante

que combina o integra casi todas las tecnologías de la

lista. los

contables que pueden hacer un pedido en cualquier parte del mundo,

pagarlo y recibirlo por correo electrónico. Es tan importante

que combina o integra casi todas las tecnologías de la

lista.

Surge una nueva generación

de software que permite al usuario interactuar con los datos

simplemente navegando. Por ejemplo, el correo electrónico

que se lee desde página web, pero también programas

de gestión, contabilidad, nómina, etc.

Soluciones como la que propone Cuentica (http://www.cuentica.com) permite que las empresas pequeñas, especialmente autónomos,

utilicen estas tecnologías basadas en web sin tener que

hacer frente a grandes desembolsos o disponer de un departamento

de sistemas de información propio que elabore este software.

Un programa de gestión contable y pedidos desde el móvil: TiendaTek (http://www.tiendatekweb.com).

Otro ejemplos de programas de contabilidad ASP (Application

Service Provider) son OpenBravo (http://demo.openbravo.com/openbravo), OpenERP (https://www.openerp.com/es/) software libre y con caraterísticas de ERP demo y un programa educativo Catwin (http://www.catwin.net) demo

Características:

- Son programas que no se compran,

sino que se alquilan por los que se paga una tarifa mensual

- Se accede con el propio navegador de Internet

- El usuario dispone siempre

de la última versión

- No necesita instalar el programa en su equipo

- Si surgen problemas los

soluciona el fabricante, no precisa tener tantos técnicos

informáticos en la empresa

|

La informática quiere ser un servicio 5dias.com (http://www.5dias.com) [6-Junio-2003]--- La informática quiere ser un servicio 5dias.com (http://www.5dias.com) [6-Junio-2003]---

...La era de los servicios no ha hecho

más que empezar y con ella ha llegado el utility computing:

la tecnología entendida como la luz, el agua o el gas;

siempre disponible, utilizada en función de las necesidades

de cada momento y por la que se paga según el consumo

que se haya realizado. Cada marca trata de hacer suyo el concepto

con distintas expresiones. IBM habla del eBusiness on demand

(el negocio bajo demanda), HP del Adaptive enterprise (la empresa

adaptable), Microsoft del Business agility (agilidad de negocio),

pero todos se refieren a un nuevo modelo para vender tecnología...

...El gran

cambio es el modelo de contratación, que logra transformar los gastos en tecnologías de fijos a variables',

apunta Juan Polo, de Sun Microsystems.

Detrás

de estas soluciones está la búsqueda constante

del ahorro. IBM, que entiende la nueva filosofía como

un paso más hacia un outsoursing estandarizado (visión

que no comparten muchos de sus competidores), asegura que un

proyecto completo podría reducir hasta un 40% los gastos

en tecnologías. Las empresas han empezado a adoptar algunas

de estas soluciones, pero parece que éste es el camino

que acabarán por tomar todas en mayor o menor medida. |

6) El XBRL. La web 3.0 o web "semántica".

Para hacer páginas web

se utiliza el lenguaje HTML, muy útil para las presentaciones,

formatos, colores, etc. El HTML ha logrado que Internet se convierta

en una enorme colección de documentos. Pero para desarrollar el comercio

electrónico, intercambio de documentos mercantiles, cuentas

anuales, se queda corto. Es más apropiado su hermano XML, que puede lograr que Internet se convierta

en una gigantesca base de datos. Veamos con un ejemplo las diferencias entre ambos.

Si el código en HTML -como es una página web "por dentro"- para el autor y precio de un libro

es el siguiente:

<b> Miguel de Cervantes,

El Quijote</b> <i>tapa dura </i> Publicado en 2014 <br>

<font color =#990033>Precio: 31.99 </font color =#990033>

en XML -otra manera de hacerlo- lo podríamos escribir de la siguiente manera, que es mucho

más apropiado para su posterior tratamiento por una base

de datos:

<autor> Miguel de Cervantes</autor>

<titulo>El Quijote </titulo>

<formato>Tapa dura </formato>

<publicacion>2014</publicacion>

<precio>

31.99</precio>

<moneda>euro</moneda>

|

Veamos por ejemplo esta página escrita en el lenguaje que le gusta a Google, por fuera (http://ciberconta.unizar.es/ejemploxml.html) y como es por dentro en XML (http://ciberconta.unizar.es/ejemploxml.txt).

La página fue realizada utilizando etiquetas XML de acuerdo con el proyecto Schema (http://blog.schema.org) lanzado por Google, Bing y Yahoo.

Puede comprobarse que Google reconoce las etiquetas XML en su herramienta para webmasters (https://search.google.com/structured-data/testing-tool#url=http%3A%2F%2Fciberconta.unizar.es%2Fejemploxml.html) o bien pega el URL en (https://search.google.com/structured-data/testing-tool) y, muy importante, la autoría de ese documento en el perfil de google del autor (https://profiles.google.com/ciberconta).

Para saber las etiquetas que tenemos que usar, podemos ir a (http://www.schema.org/docs/full.html). Estamos hablando de etiquetar un contenido docente, al autor y donde trabaja. Entonces parece adecuado ScholarlyArticle, Person y Organization.

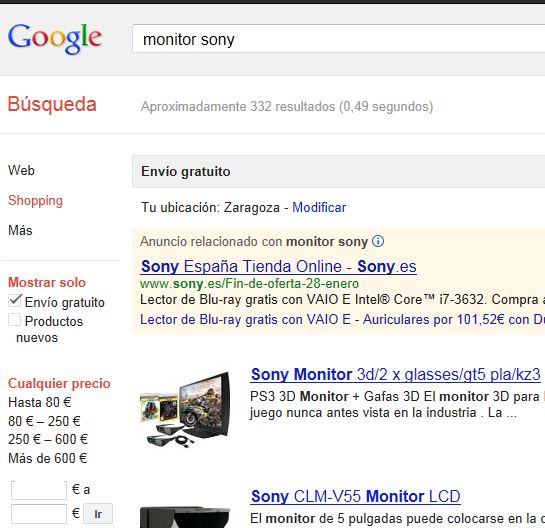

Pero esto es simplemente un material docente. Lo realmente importante son las etiquetas para productos: (http://www.schema.org/Product). Combinando todas las posibilidades que ofrecen ya podemos tener una idea de lo que será la Web Semántica o Web 3.0, según Google.

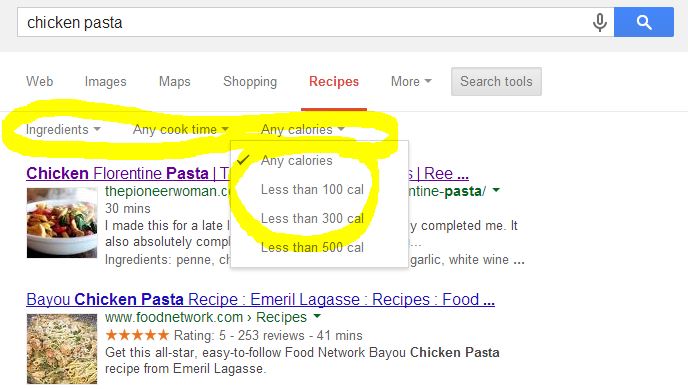

Un ejemplo que ya funciona es el Buscador de Productos Google Shopping (http://www.google.es/shopping)

O el buscador de recetas Google Recipes (http://www.google.com/landing/recipes/). Gracias a que muchos de los webmasters que hacen las páginas web de recetas las hacen en XML, Google lo tiene más fácil y puede añadir estas funcionalidades adicionales al buscador.

¿y esto qué tiene que ver con la contabilidad? Pensemos en el impacto de esta

tecnología en temas que afectan a la Contabilidad, como:

el procesamiento de pedidos, facturas, estandarización

de la información contable, etc. En este caso, se utiliza

el XBRL, un dialecto del XML.

Ya

hemos hablado del XML. A partir del XML, AICPA, el American Institute

of Certified Public Accountants, ha creado el XBRL, (http://www.xbrl.org) (Extensible Business

Reporting Language). Se perfila como un lenguaje estándar

que permita el intercambio de información contable, no

solo a través de Internet, sino común a todos los

programas de contabilidad. XBRL es el marco que permitirá

a la comunidad financiera un método basado en estándares

para preparar, publicar en una variedad de formatos, intercambiar

y analizar informes financieros.

Ya

hemos hablado del XML. A partir del XML, AICPA, el American Institute

of Certified Public Accountants, ha creado el XBRL, (http://www.xbrl.org) (Extensible Business

Reporting Language). Se perfila como un lenguaje estándar

que permita el intercambio de información contable, no

solo a través de Internet, sino común a todos los

programas de contabilidad. XBRL es el marco que permitirá

a la comunidad financiera un método basado en estándares

para preparar, publicar en una variedad de formatos, intercambiar

y analizar informes financieros.

Si en una página web, el código en HTML para las partidas del balance y cuenta de resultados es el siguiente:

<b> Telefonica</b><br><i>cifra de ventas</i> año 2014 <font color =#990033> 500 euros</font>

en XBRL lo podríamos escribir de la siguiente manera, que es mucho más apropiado para su posterior tratamiento por una base de datos:

<empresa>Telefonica</empresa>

<moneda>euros</moneda>

<año>2014</año>

<cifra de ventas>500</cifra de ventas>

|

Veamos el siguiente ejemplo en excel y el mismo ejemplo en xbrl. Necesitamos programas que entiendan esos ficheros XBRL.

¿Qué pasará cuando todas las empresas usen el XBRL? ¿Qué pasará cuando todas las empresas usen el XBRL?

Como armador gallego está interesado en obtener un listado con, por ejemplo, todas las empresas de Japón del sector pesquero de menos de 100 trabajadores y ventas de más de 100 millones pues quier vender los barcos viejos. Utilice un buscador cualquiera para conseguir ese conseguir listado.

Difícil ¿no? Con el XML Internet no sólo será la inmensa colección de documentos que es ahora sino también una gran base de datos. Y consultar un buscador de Internet será como interrogar a una base de datos. Ya hay algunos ejemplos -como las recetas que hemos visto o los productos de las tiendas- que podemos consultar en Schema.org (http://www.schema.org/docs/full.html).

En el caso de las tiendas y el comercio electrónico, las repercusiones podrían ser tremendas. Llevado al extremo, si alguien que quiere poner una tienda virtual de, por ejemplo, libros nos pide consejo, deberíamos responderle: ¿Estas seguro de que tu tienda va a vender los libros más baratos de todo el Planeta? Si es así, ánimo y prepárate para recibir pedidos de todo el mundo. En caso contrario, olvídalo. |

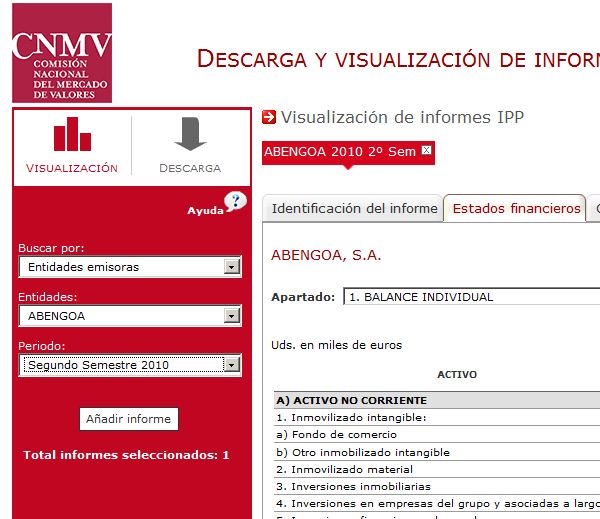

EJERCICIO: Descargue unos estados contables de la CNMV (http://www.cnmv.es), o mejor en (http://www.cnmv.es/Portal/XBRL/XBRL.aspx) [últimos informes recibidos] y leálos con su navegador de Internet.

7) Optimización

digital u oficina sin papeles

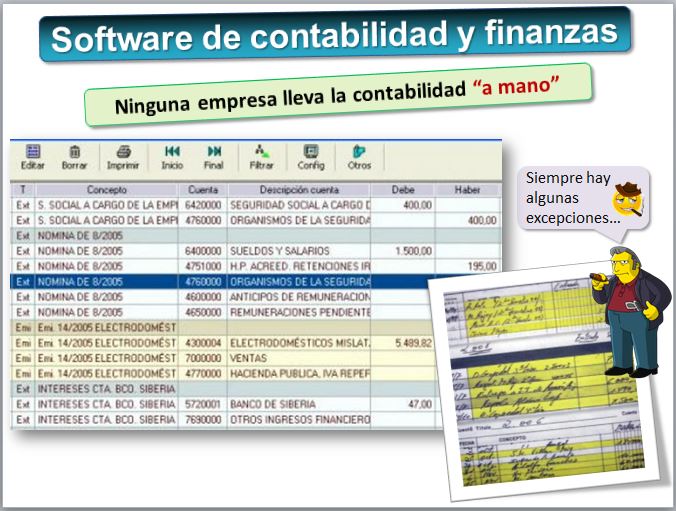

Oficina sin papeles. Los procesos para capturar, indexar, almacenar y

gestionar documentos electrónicos, incluyendo la gestión

del conocimiento y el XML. ¡Prácticamente ninguna empresa utiliza papeles para llevar la contabilidad y administrar el  dinero! Pero la mayor parte de las empresas

siguen imprimiendo casi todos los documentos que generan. Para

la empresa supone un coste muy elevado crear, gestionar y distribuir

documentos. Estas herramientas permiten publicar, distribuir

y gestionar grandes cantidades de información en la empresa

utilizando varias tecnologías. El objetivo de estas aplicaciones

es que los empleados de la organización puedan encontrar

la información que necesitan tanto en bases de datos como

en correos electrónicos, faxes, cartas, documentos, recortes

de prensa, etc.

dinero! Pero la mayor parte de las empresas

siguen imprimiendo casi todos los documentos que generan. Para

la empresa supone un coste muy elevado crear, gestionar y distribuir

documentos. Estas herramientas permiten publicar, distribuir

y gestionar grandes cantidades de información en la empresa

utilizando varias tecnologías. El objetivo de estas aplicaciones

es que los empleados de la organización puedan encontrar

la información que necesitan tanto en bases de datos como

en correos electrónicos, faxes, cartas, documentos, recortes

de prensa, etc.

La factura electrónica es obligatoria desde el 14 de enero de 2015 para los proveedores de la administración pública. Multa de 10.000€. Además se crea un único registro contable de pagos en el sector público, asegurará una mayor transparencia en la lucha contra la morosidad de las Administraciones Públicas.

|

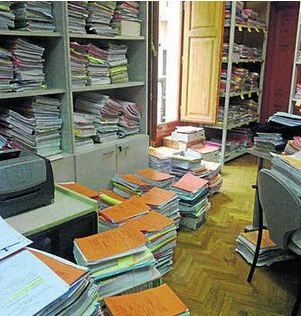

Oficina sin papeles...

¿por fin? [El 31 de diciembre de 2004 dejé de hacer fotocopias... 10 años ya que lo he dejado] Oficina sin papeles...

¿por fin? [El 31 de diciembre de 2004 dejé de hacer fotocopias... 10 años ya que lo he dejado]

El proceso de capturar, indexar, almacenar y

recuperar documentos electrónicamente. Después

de muchos años de promesas parece que la oficina sin papeles

puede dejar de ser un sueño.

Las piezas clave son dos. Como hardware: el escaner. Como software: la computación en la nube.

Y más allá

de la gestión de los documentos nos encontramos con la

gestión del conocimiento.

| |

Solución Tradicional |

Solución Digital |

|

Espacio físico |

Mucho |

Poco

|

|

Tiempo de búsqueda y

recuperación de información |

Muy variable

|

Segundos

|

|

Posibilidad de duplicar o manejar

copias |

Difícil

|

Muy sencilla

|

|

Posibilidad de subcontratar

el servicio |

Difícil

|

Sencilla

|

Pero la realidad es bien distinta. [5 diciembre de 2011] . "El proyecto estrella de digitalizar la Audiencia Nacional sume a Justicia en el caos". (http://www.abc.es/20111205/espana/abci-justicia-expediente-digital-audiencia-201112021610.html) Pero la realidad es bien distinta. [5 diciembre de 2011] . "El proyecto estrella de digitalizar la Audiencia Nacional sume a Justicia en el caos". (http://www.abc.es/20111205/espana/abci-justicia-expediente-digital-audiencia-201112021610.html)

- Funcionarios desbordados, la Red se cae "cada dos por tres".

- Documentación perdida, datos cruzados entre expedientes, sin un orden correlativo entre las sentencias (con la importancia que esto tiene para Justicia) y un colapso en el sistema judicial de la Audiencia Nacional sin precedentes

- Acceso de terceras personas a datos confidenciales. Personas ajenas a Justicia tienen acceso a nombres, fechas y datos de ciudadanos implicados en procesos judiciales privados y confidenciales.

- El proyecto del papel cero es maravilloso. Todos lo queremos, pero bien hecho. Justicia tendría que haber desarrollado un proyecto piloto.

En Aragón tenemos una de las empresas líderes en Gestión Documental, Logisman (http://www.custodia-documental.com/). |

-> 10% de descuento si se elige facturación electrónica [http://www.endesaonline.com/es/subdominios/condiciones/index.asp?t=4&g=1&s=4]

-> 10% de descuento si se elige facturación electrónica [http://www.endesaonline.com/es/subdominios/condiciones/index.asp?t=4&g=1&s=4]

|

Las entidades financieras declaran la guerra

al papel 5dias.com

(http://www.5dias.com) Las entidades financieras declaran la guerra

al papel 5dias.com

(http://www.5dias.com)

Un empleado de Caja Madrid consume

11.000 folios al año. La llegada de internet ha disparado

el gasto de papel en los lugares de trabajo. El coste del material

de oficina, así como la preocupación por el medio

ambiente han llevado a diversas entidades financieras a buscar

vías para reducir la cantidad de páginas, cuartillas

y sobres que utilizan cada día. Ayer, Caja Madrid dio

un decisivo paso adelante. Planea reducir su consumo interno

de papel un 15% en los próximos tres años mediante

el uso generalizado de soportes digitales. Esta medida supondrá

un ahorro de 630 toneladas de papel, el equivalente a 9.400 árboles.

Las impresoras

y las fotocopiadoras comenzarán, pues, a dejar paso a

los escáneres, los PDA (asistente personal digital) y

los Tablet-PC (ordenadores planos). A partir de ahora, los seis

millones de clientes de Caja Madrid podrán recibir sus

extractos bancarios por e-mail y disponer de una firma electrónica

propia para sus gestiones ante la caja. 'Pero no habrá

imposición alguna, serán ellos quienes marcarán

el ritmo', destaca Juan Astorqui, director de comunicación.

La entidad espera que 200.000 de sus seis millones de clientes

opten por recibir toda su documentación vía internet

en 2007. Actualmente, 1,1 millones de usuarios están suscritos

al servicio de banca electrónica que ofrece la caja. |

8) Integración de aplicaciones. Los ERP

Integración

de Aplicaciones ERP (Application Integration): La capacidad de los

diferentes sistemas operativos, programas y bases de datos para

"entenderse" entre ellas. Es indudable el auge de los

ERP o sistemas de información integrados en nuestra disciplina,

que ya han saltado a las Pyme.

Más que programas de

ordenador son sistemas

de información que integran aplicaciones informáticas

para gestionar todos los departamentos y funciones de una empresa: contabilidad financiera

y analítica, finanzas, producción, mantenimiento,

logística, recursos humanos, materiales, gestión

de activos, compras y pagos, ventas y cobros, bancos y efectos,

tesorería, cartera, gestión de proyectos, etc.

La globalización

llega al software

La globalización

llega al software

No sólo se bebe Coca-Cola en

todo el planeta. También se usan los mismos ordenadores y programas, al menos los sistemas operativos

y paquetes de oficina: procesadores de texto, hojas de cálculo,

navegadores de Internet, etc. Un profesional de la empresa puede

desplazarse a cualquier sitio con la seguridad de que encontrará

las mismas herramientas informáticas.

No sucede lo mismo en cuanto

a paquetes informáticos de gestión: contable, financiera,

costes, nómina, producción, almacén, etc.

En un mismo país podemos encontrar docenas de programas de contabilidad. Incluso en una misma empresa pueden

coexistir varios programas que realicen las mismas tareas. Es

un problema grave para las empresas globalizadas y los ERP son

la solución más habitual, de ahí que muchas

multinacionales los hayan adoptado. |

Practicar con un ERP (Sistema Integrado de Gestión) Practicar con un ERP (Sistema Integrado de Gestión)

Más

que programas de ordenador, los ERP (Enterprise Resource Planning) son sistemas de información que

integran aplicaciones informáticas para gestionar todos

los departamentos y

funciones de una empresa:

- Contabilidad financiera y analítica

- Finanzas, bancos y efectos, cobros y pago, control de tesorería, presupuestos,

cartera de valores

- Producción y materiales

- Logística y distribución

- Recursos humanos y nómina

- Gestión de activos

- Almacén y gestión de compras a proveedores

- Marketing y ventas a clientes

- Gestión de proyectos, etc.

Vamos a ver como es el menú de dos de estos ERP: OpenBravo y OpenERP. Vea la evolución en Google Trends de ambos (http://www.google.com/trends/?q=openerp,openbravo&ctab=0&geo=all&date=all&sort=0).

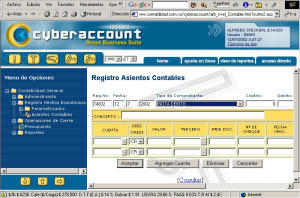

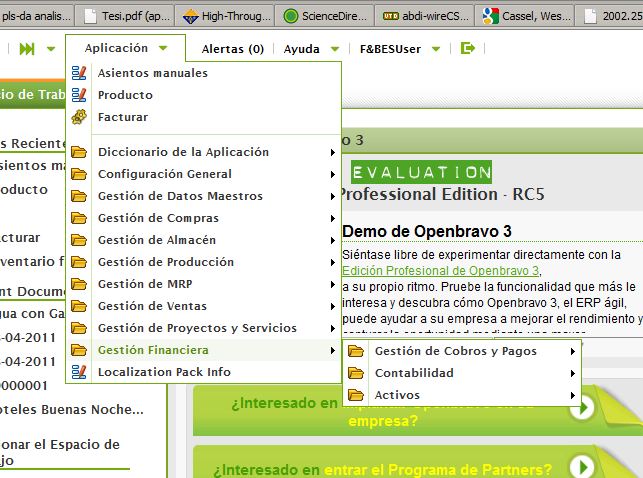

En la figura vemos un volcado

de pantalla del ERP Openbravo.

(http://demo-eu1.openbravo.com/retail/org.openbravo.demo.loginpage.security/LoginDemo_F1.html)

y sus diferentes módulos.

- [Ir a: Aplicación -> Gestión Financiera -> Contabilidad -> Transacciones -> Asientos manuales]

- [Ir a Aplicación -> Gestión Financiera -> Contabilidad -> Herramientas de análisis]

- [Ir a: Aplicación -> Gestión Financiera -> Gestión de Cobros y Pagos]

- [Ir a: Aplicación -> Gestión Financiera -> Activos]

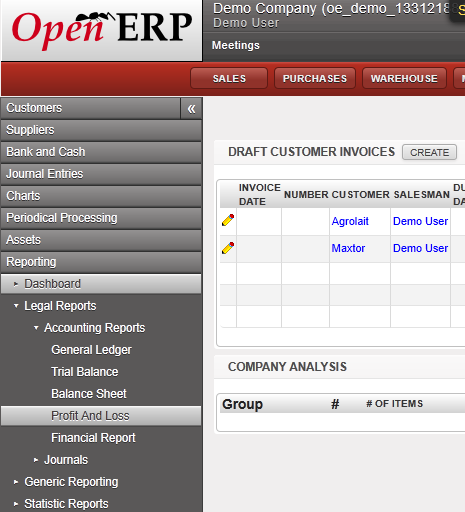

Veamos ahora otro ERP de software libre OpenERP. La demo está en (http://demo.openerp.com) Por ejemplo, para obtener la cuenta de resultados, vamos a Accounting -> Reporting -> Legal Reports -> Accounting Reports -> Profit & Loss

|

Veamos algunos de los principales

proveedores de ERP.

SAP, el lider Fuente: SAP (http://www.sap.com) SAP, multinacional del software

especializada en ERP fue creada en 1972, en Alemania, tiene varios

miles de empleados en todo el mundo. Es el líder mundial

en ERP, con sus aplicaciones instaladas en la mitad de las 500 mayores empresas

del mundo. Es el cuarto

fabricante de software del mundo. (http://www.google.com/finance?q=NYSE%3ASAP): Microsoft, IBM, Oracle y SAP. SAP, el lider Fuente: SAP (http://www.sap.com) SAP, multinacional del software

especializada en ERP fue creada en 1972, en Alemania, tiene varios

miles de empleados en todo el mundo. Es el líder mundial

en ERP, con sus aplicaciones instaladas en la mitad de las 500 mayores empresas

del mundo. Es el cuarto

fabricante de software del mundo. (http://www.google.com/finance?q=NYSE%3ASAP): Microsoft, IBM, Oracle y SAP.

SAP permite llevar la gestión

de varias compañías, en distintas monedas, con

base en más de un país. Tiene una filosofía

horizontal, en el sentido de que la misma aplicación se

puede adaptar a todo tipo de negocio. Sin embargo, SAP, consciente

de que cada negocio tiene unas particularidades, desde 1995 también

ha desarrollado soluciones verticales. Por ejemplo, una compañía

eléctrica tiene miles de clientes y su sistema de facturación

debe estar muy desarrollado. En cambio, unos astilleros, reciben

muy pocos pedidos. Por esta razón desarrolla

soluciciones informáticas específicas para cada

sector. |

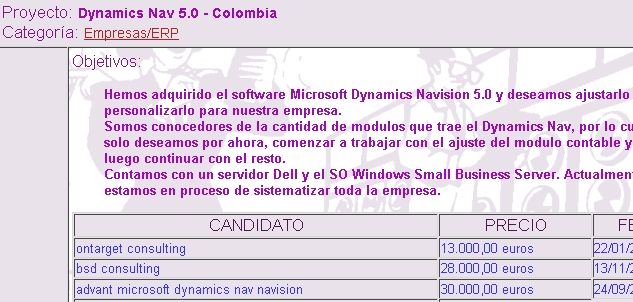

Muchos empresas grandes no

pueden pagar los precios de los anteriores productos, pero sí

necesitan de las prestaciones de un ERP. En este caso acuden

a fabricantes nacionales que ofrecen productos con la

misma filosofía pero a un precio mucho menor. Por ejemplo:

Una alternativa son los ERP de software libre:

¿Cuanto vale? ¿Cuanto vale?

Lógicamente

depende del tamaño de la organización. Además, como

el término ERP está "de moda" muchos

programas se ponen la etiqueta ERP. Se pueden consultar presupuestos

sobre implantación

de ERP en la web Pidepresupuesto.com (http://www.pidepresupuesto.com/Empresas/ERP/)

|

¡Ojo con la puesta

en marcha! ¡Ojo con la puesta

en marcha!

A

los cientos de miles de euros que puede costar la aplicación,

se suma una cantidad semejante para su configuración y

parametrización, que implica en muchas ocasiones que no

es el programa el que se adapta a la empresa sino al revés.

Si en informática suele

hablarse de programas a medida versus llave en mano, comparándolos

con un traje hecho por un sastre o comprado en un gran almacén,

en este caso se trata de trajes que exigen al cliente hacer ejercicio para poder llevarlos o abrochar los

botones.

Cuando una empresa instala

una de estas aplicaciones redistribuye su personal y elimina

procedimientos.

La instalación puede

durar varios meses o incluso años. Es fundamental contar con el apoyo e impulso de la dirección de la empresa. |

9) Detección de intrusos

Detección

de Intrusos: Otra tecnología relacionada con

la seguridad. En este caso se trata de soluciones hardware o

software que detectan accesos a nuestros sistemas de información,

con aplicaciones como Tripwire (http://www.tripwire.org).

Desde la Moncloa hasta Microsoft

son muchas las entidades que han visto como sus ordenadores sufrían

ataques procedentes de intrusos. Los intrusos entran a un sistema

normalmente como invitados y tratan de explotar algun fallo del

sistema para llegar a controlarlo.

Veamos como ejemplo [un hacker que entró a mi ordenador] localizado en el "visor de eventos" de Windows.

- Haga clic en Inicio y, después, haga clic en Panel de control. Haga clic en Rendimiento y mantenimiento y en Herramientas administrativas y, después, haga doble clic en Administración de equipos. O bien, abra la consola MMC que contiene el complemento Visor de eventos.

- En el árbol de consola, haga clic en Visor de eventos.

y aquí está su IP -> localizar la IP en Maxmind [http://www.maxmind.com/app/locate_demo_ip].

10) Comercio electrónico

El comercio electrónico

es el nuevo marco de negocios en el que se desarrollan cada vez

más operaciones mercantiles. En el comercio electrónico

convergen tecnologías que ya existían aisladamente

tan dispares como el Intercambio Electrónico de Datos,

el teletrabajo, la publicidad en Internet, las Intranet o las

compras electrónicas, pero que tienen en común

el uso de las telecomunicaciones.

11) Conectividad remota

Conectividad

Remota (Remote Connectivity): Tecnologías que permiten a un usuario

conectarse, por ejemplo, desde casa al ordenador del trabajo

y operar con el. Por ejemplo, RAS (Remote Access Services), WTS

(Windows Terminal Server), Citrix, MangoMind o PCAnywhere.

Un profesional puede acceder

a un ordenador remoto desde su despacho o desde su casa y ejecutar

un programa de gestión, contabilidad, etc. Recomendamos uno gratuito,

desarrollado por la Univ. de Cambridge y ATT: el VNC (http://www.realvnc.com/).

|

Objetivo: controlar

un ordenador remoto Objetivo: controlar

un ordenador remoto

Vamos

a tomar el control de un ordenador. Necesitamos dos ordenadores:

- Uno en el que se instala el

"VCN servidor", que es el que vamos a controlar

- Otro, en el que instalamos

el "VCN cliente", que es desde el que controlamos

EJERCICIO: Siga el tutorial de este programa:

(http://ciberconta.unizar.es/LECCION/web/mirar.htm).

|

12) Gestión

de relaciones con clientes CRM

Gestion

de Relaciones con Clientes (CRM o Customer Relationship Management): Gestionar

e integrar las relaciones con los clientes, desde el Call Center

al E-commerce o el Data Warehousing. Es muy normal que en las empresas:

-

Los datos de los clientes no estén actualizados, faltan direcciones, teléfonos...

-

Los vendedores se reserven información importante de los clientes que no comparten con el resto de la organización (son MIS clientes dicen...)

-

Un directivo no pueda obtener con rapidez (en 10 minutos) un informe sobre las ventas de la empresa por producto, por zona geográfica, vendedor

-

Las quejas de los clientes no se registren y caigan en saco roto

- Cuando llame por teléfono un cliente no sepamos atenderlo porque no sabemos quién es y lo vamos mareando hasta que encontramos al comercial que lo atiende.

Entonces necesitamos un CRM.

Ejemplo

1: librerias online Ejemplo

1: librerias online

Un ejemplo clásico de e-crm

es la libreria online Amazon.

Cuando un cliente solicita un libro, en función del comportamiento

anterior se aconsejan otros libros. |

Ejemplo

2: descuentos personalizados Ejemplo

2: descuentos personalizados

Otro ejemplo es la posibilidad de

ofrecer descuentos personalizados para cada cliente. Hoy en día

lo habitual en lo supermercados es recibir propaganda y ofertas

de productos que... casi nunca te interesan. Como mucho, si pagas

con su tarjeta te dan puntos que se convierten en regalos que

puedes elegir. Pero la cadena de supermercados Plus Fresc, (http://www.plusfresh.com) aconsejada por

Lluis

Martínez Ribes

(http://www.martinez-ribes.com)

fue pionera en dar ofertas y promociones específicas

para cada cliente. A ti, Juan, que tienes hijos los pañales

de esta marca te van a salir más baratos. Para ti que

siempre bebes vino del Somontano te vamos a poner el de Cariñena

más barato, etc. Esta experiencia ha recibido un Premio

Mundial de Márketing Electrónico. |

Contra-ejemplo

3: mi antigua compañía de seguros Contra-ejemplo

3: mi antigua compañía de seguros

Cuando tenía más pelo mi anterior compañía

de seguros me hacía un 20% de descuento por que era un

buen conductor que no tenía accidentes. Pero como tenía

pocos años de antiguedad en el carnet y era joven me cobraba

un recargo del 120%. ¿En que quedamos, soy buen conductor

o malo? Cambié de compañía. |

El marco en el que opera el

CRM es el de colaboración

o fidelización de la clientela, más allá de la consideración

clásica de ganar cuota de mercado. Es decir queremos tener

nuevos clientes y retener los que ya existen. Incrementar los

resultados de la empresa a través de una estrategia centrada

en el cliente.

El cliente siempre

tiene la razón... pero la empresa decide El cliente siempre

tiene la razón... pero la empresa decide

Con Internet, el tópico de que el cliente siempre

tiene la razón, o es el que manda es una realidad

brutal ya que es muy fácil comprar en otras tiendas. La

empresa debe conocer quiénes son sus clientes, cuales son más

rentables, cómo

se comportan, qué necesitan, qué desean, cómo

y cuándo. Se trata de tomar en consideración la

totalidad del ciclo de relación con el cliente y no sólo

la operación de venta. Hay malos clientes que van

a un supermercado sólo a comprar las ofertas que se han

puesto como gancho a precio de coste. Las tiendas virtuales puede

prescindir de esos clientes busca-chollos. |

Se trata de integrar:

- Boletines electrónicos

a medida con datos de clientes que toda la organización

comparte para minimizar el impacto de la alta rotación

del personal de ventas

- Registrar las visitas a clientes

- Call Center

- Previsiones de ventas

- Contactos realizados en ferias

o congresos

- Tarifas e información

de los productos

- Información sobre la

competencia

- Marketing dirigido específicamente

a determinados clientes o sectores mediante email

- El sistema de información

de la compañía, para que el departamento de contabilidad

conozca lo que hacen los clientes y los vendedores

- Detección de oportunidades

de marketing y venta derivadas del conocimiento adquirido sobre

cada cliente (marketing one-to-one)

- Seguimiento de campañas

de marketing

- Atención al cliente

Sibel Systems Inc. (http://www.siebel.com) es el fabricante líder

de aplicaciones CRM. Algunos ERP (Enterprise Resource Planning)

o sistemas de información integrados como Navision incluyen

su software. En su web podemos descargar una demo.

Salesforce (http://www.salesforce.com) ofrece a la fuerza

de ventas de las compañías la posibilidad de automatizar

la administración de cuentas para que todos los vendedores

puedan acceder y compartir información desde cualquier

lugar del mundo con acceso a Internet. Se trata de un software

por el que la empresa paga una cantidad fija -por ejemplo 55$

al mes- por cada vendedor. En la página web se puede ver

un tour o incluso acceder durante un tiempo limitado.

|

Practique

con un CRM

Practique

con un CRM

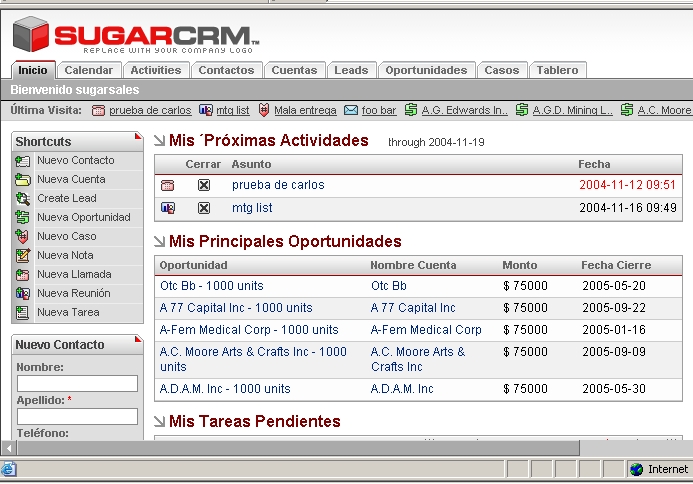

Sugarcrm (http://www.sugarcrm.com) tiene una interesante

demo y una versión Open Source con la que puede practicar. Aquí (http://sugarcrmdemo.co.uk/sugarcrm/index.php?action=Login&module=Users&login_module=Home&login_action=index).

demo demo

Puede realizar:

- Campañas de e-mail

marketing, seguimiento de campañas, medición de

conversión de interesados en oportunidades

- Programar reuniones

- Mantener toda la información

de sus clientes [desde emails hasta llamadas de teléfono,

quejas...]

- Automatización de la

fuerza de ventas, servicio postventa al cliente

- Gestionar el calendario de

eventos.

- Controlar sus actividades

y las de sus empleados, como: Llamadas - Reuniones - Tareas -

Notas - Emails

- Introducir información

de nuevos contactos.

- Hacer seguimiento de casos

abiertos o incidencias

- Administrar proyectos

- Almacenar documentos internos

Algunos módulos de SugarCRM:

- Inicio - Información del estado de

situación de distintos ítems del CRM

- Portal - Permite integrar páginas

web externas para ser accedidas dentro del CRM. Un ejemplo típico

tener una intranet corporativa integrada con el CRM

- Calendario - Administrar las reuniones y compromisos

de los usuarios.

- Actividades - Llamadas telefónicas, reuniones,

tareas, notas y correos electrónicos.

- Contactos - Administrar los distintos contactos

de los clientes.

- Cuentas - Administrar las empresas (cuentas)

con las que los equipos de ventas trabajan.

- Interesados - Registro de los interesados en productos

y servicios que ofrece la organizacion que utiliza el CRM.

- Oportunidades - Las oportunidades de negocio que

posee la empresa.

- Documentos - Este módulo permite almacenar

documentos de trabajo de las personas que utilizan el CRM en

un lugar centralizado para que esté siempre disponible.

- e-Mails - Es aquí donde los usuarios

manejan sus correos electrónicos, pudiendo además

relacionar los mismos a distintas cuentas o contactos con el

objetivo de llevar un control preciso de todas las interacciones

con los clientes.

- Campañas - Este módulo administra las

campañas de marketing que la Pyme realice en distintos

medios publicitarios. Esto permite al equipo de marketing tener

un control más profundo respecto del resultado de las

distintas campañas de marketing que genere la organización.

EJERCICIO:

- Mire a la derecha la opción "Mapa del sitio"

- Busque en la opción "contact" o mediante el buscador información sobre un tal John que acaba de llamarle por teléfono. Modifique algún dato.

- Organice una reunión con el resto del equipo. "Schedule Meetings"

- Vea un informe en "Report".

|

13) Depósito electrónico de documentos

contables o fiscales

La posibilidad de depositar

las cuentas anuales en registros mercantiles o liquidar los impuestos

vía Internet. Véase a modo de ejemplo el proyecto EDGAR de la SEC (http://www.sec.gov).

|

Cuentas anuales de

Amazon.com Cuentas anuales de

Amazon.com

Acceda

en la SEC (http://www.sec.gov)

al proyecto EDGAR y obtenga la información financiera

más actual de la empresa Amazon.com.

¿Cual ha sido la cifra

de ventas? |

14) Tecnología anti Spam

Las herramientas para luchar contra el spam,

correo

electrónico no deseado. El problema del spam es que desgraciadamente funciona: [ver efecto

spam]

El spam: un negocio molesto, pero lucrativo Iblnews (http://www.iblnews.com) El spam: un negocio molesto, pero lucrativo Iblnews (http://www.iblnews.com)

The Register se ha hecho eco de un

interesante estudio de Telus International que revela que el

spam es

una práctica lucrativa, aunque sólo contesten 50

personas de cada millón que recibe e-mails comerciales no

solicitados.

Según el referido informe, la tasa de personas que contesta al

spam (o correo electrónico no deseado) es mínima,

apenas un 0,005%.

Esto implica que para hacer llegar una información que

ha podido resultar de interés a 50 personas, el spammer

ha molestado a otras 999.950 que pierden su tiempo en la descarga,

lectura y eliminación del e-mails no solicitados, a lo

que se suma el consumo de recursos informáticos (ancho

de banda, espacio de almacenamiento, etc.).

Pese a que el referido porcentaje puede resultar muy bajo, la

práctica del spam sigue siendo rentable ya que, a diferencia

del correo postal tradicional, los costes de enviar e-mails de

forma masiva son prácticamente insignificantes. De hecho, en el citado

informe queda de manifiesto que el spam seguiría siendo

rentable aunque sólo contestara 1 persona por cada millón

que lo recibiera.

Datos adicionales en: http://www.telusinternational.com/Download/spam.pdf |

La Policía detiene a tres nigerianos que

supuestamente estafaron a un magnate saudí a través

de Internet La

Razón (http://www.larazon.es) [07-Sept-2002] La Policía detiene a tres nigerianos que

supuestamente estafaron a un magnate saudí a través

de Internet La

Razón (http://www.larazon.es) [07-Sept-2002]

... La estafa se cometía mediante

el envío masivo de correos electrónicos

en las que el remitente aseguraba ser familiar de un alto

cargo de un país africano, generalmente Nigeria, donde

tenía una fortuna bloqueada, de la que ofrecían

un porcentaje a las víctimas a cambio de su colaboración.

De esta forma, contactaron con un ciudadano saudí al que

ofrecieron participar en una inversión que le reportaría

importantes beneficios y le convencieron para que se desplazara

a España para cerrar el trato. Los estafadores enviaron

un e-mail a su víctima en el que le proponían un

negocio de más de 25 millones de dólares a cambio

del pago de 35.140 dólares por los costes derivados de

este tipo de operación...

Desarticulan en Madrid una red de timadores

nigerianos que estafó más de 30 millones de euros

a cerca de 500 víctimas La Razón (http://www.larazon.es) [14-Oct-2003] Desarticulan en Madrid una red de timadores

nigerianos que estafó más de 30 millones de euros

a cerca de 500 víctimas La Razón (http://www.larazon.es) [14-Oct-2003]

...Los estafadores difundían

de forma generalizada correos electrónicos, en los que

ofrecían la participación en una operación

de exportación de capitales depositados en un país

africano o en Iraq, a cambio de una jugosa comisión que

será entregada a aquel que acepte participar en esa operación.

La cuantía del depósito, según explica la

Policía, alcanzaba los 20.000.000 de Dólares Americanos,

y la comisión ofrecida es del 25 o 30 por ciento...

315 personas, la mayoría nigerianos, acusados de estafa (http://www.elmundo.es/elmundo/2011/12/15/andalucia_malaga/1323954056.html) [15-Dic-2011]

Fueron arrestadas más de 315 personas por su presunta relación con una banda internacional de estafas con inversiones y premios de lotería falsos que logró engañar a 20.000 personas de distintos países que enviaron a la organización dinero por la gestión de supuestos premios. |

|

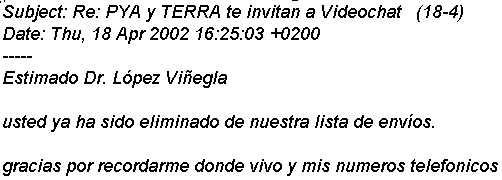

El spam: ¿Cómo

evitarlo? El spam: ¿Cómo

evitarlo?

Hay varias formas de evitar el spam:

1) Quejarse

De poco sirve

mandar mails quejándose, incluso a veces es pernicioso.

En cualquier caso puestos a quejarse, da buen resultado acceder

a Nic.com y conseguir la dirección

y datos del que ha registrado esa página. Veamos en la

siguiente pantalla un ejemplo ilustrativo:

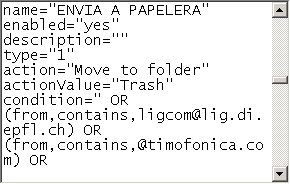

2) Listas negras

Una estrategia

habitual es habilitar la opcion de filtrar mensajes que tienen

la mayoría de los programas de correo electrónico.

En realidad no es más que un fichero de texto, rules.dat

como el que vemos en la figura:

Existen listas

negras con los spameros habituales, aunque el inconveniente es

que cambian con mucha frecuencia. Hay software de correo electrónico

que incluye estas listas, como Mailwasher (http://www.mailwasher.net) gratis!.

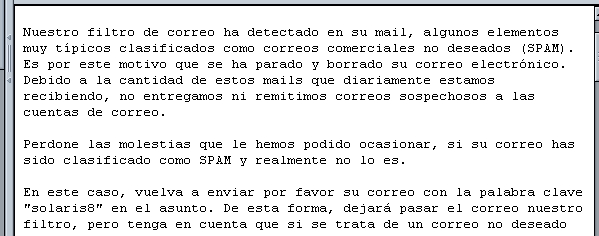

3) Listas blancas

Una solución

más ingeniosa es permitir que se reciba

correo sólo de tus colegas o personas que están

en tu directorio, es decir, crear una lista blanca. El resto

de las personas reciben un email explicando que su correo ha

sido filtrado e invitándoles a que vuelvan a enviarlo

pero incluyendo una palabra "secreta" en el subject.

Veamos un ejemplo.

Enviamos un email no solicitado (es decir, no estamos en su lista

blanca) y recibimos la siguiente respuesta automática:

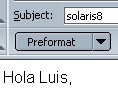

A continuación

enviamos el mismo email, pero el el subject o asunto escrimos

la clave "solaris8".

Nuestro interlocutor

recibe el mail sin problemas. Además nos da de alta en

su lista blanca de forma que podremos enviarle mails ya sin necesidad

de añadir la palabra clave. |

15) Radiofrecuencia

La transmisión por radiofrecuencia

puede ser útil para introducir los datos en el sistema

de información contable sin necesidad de ningún tipo

de cableado.

Algunas de las ventajas de

utilizar esta tecnología son: facilitar el control de

almacenes, llevar un control del inventario en tiempo real, optimizar

el espacio físico de los almacenes, reducir movimientos

de equipos y empleados, incrementar la productividad de la mano

de obra al sincronizar movimientos de materiales, simplificar

el surtido de materiales a producción y de productos a

clientes, permitir la comunicación inmediata dentro de

una planta, enlazar controladores de acceso, terminales portátiles,

lectores de códigos de barras, impresoras, basculas, PC's

sin necesidad de ningún tipo de cableado.

Hay varias modalidades, por ejemplo

el sistema Tagflow o etiqueta inteligente incorpora un pequeño

transmisor a cada activo de la compañía (del inventario, activos fijos, etc.)

que se desea controlar, y que conecta con el sistema de información

de la empresa. Hay varias modalidades, por ejemplo

el sistema Tagflow o etiqueta inteligente incorpora un pequeño

transmisor a cada activo de la compañía (del inventario, activos fijos, etc.)

que se desea controlar, y que conecta con el sistema de información

de la empresa. |

Con este sistema también

se pueden localizar los activos fijos de la empresa. Se puede emplear para hacer inventarios y localizar

artículos rápidamente, revisar instantáneamente

el valor de los activos, e identificar artículos perdidos.

Permite el rastreo de mobiliario, computadoras, maquinaria, equipos,

vehículos, etc.

|

Cómo El Corte Inglés recorta los gastos

de logística, dificulta los hurtos y actualiza el inventario Cómo El Corte Inglés recorta los gastos

de logística, dificulta los hurtos y actualiza el inventario

Informática

El Corte Inglés, (http://www.ieci.es/tagflow.htm)

Basado en tecnología de radio

frecuencia, Informática El Corte Inglés ha desarrollado

un sistema con etiquetas inteligentes de bajo costo. Informática

El Corte Inglés está desarrollando dentro del marco

de ESPRIT de la Comisión Europea junto con El Corte Inglés

y Philips Semiconductor, un sistema denominado TagFlow, basado en la tecnología

de Radio Frecuencia (RF) que cubre la problemática de

antihurto, identificación/venta y logística.

El sistema TagFlow consta de

tres componentes principales, una etiqueta, un lector/grabador

y antenas de puerta. La etiqueta está conformada por una antena en cuyos puntos extremos lleva soldado

un chip (I-CODE) y todo el conjunto va montado

sobre un substrato flexible con un tamaño máximo

de 5

x 5 cm.

El lector/grabador consta de

antenas de varios tipos según la aplicación al

que está destinado, un módulo de RF y un microprocesador

para computar los comandos enviados desde el Host. Las antenas